Una vulnerabilidad recientemente descubierta en macOS High Sierra posibilita que cualquier persona con acceso a su computadora portátil cree rápidamente una cuenta de root sin ingresar una contraseña, sin pasar por los protocolos de seguridad que haya configurado.

Es fácil exagerar los problemas de seguridad. Este no es uno de esos momentos. Esto es verdaderamente malo.

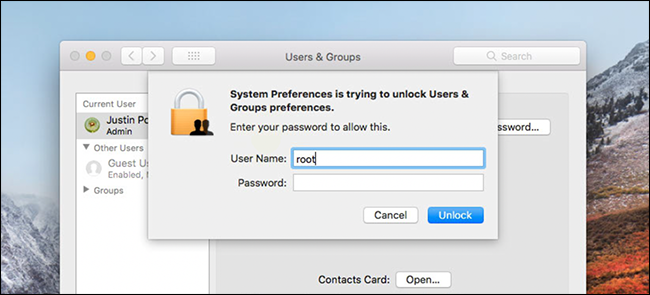

Puede ingresar a él a través de Preferencias del sistema> Usuarios y grupos> Haga clic en el candado para realizar cambios. Posteriormente use «root» sin contraseña. Y pruébalo varias veces. ¡El resultado es increíble! pic.twitter.com/m11qrEvECs

– Lemi Orhan Ergin (@lemiorhan) 28 de noviembre de 2017

Cómo funciona el exploit

Advertencia: ¡no hagas esto en tu Mac! Le mostramos estos pasos para señalar lo simple que es este exploit, pero seguirlos dejará su computadora insegura. Hacer. No. Hacer. Esta.

El exploit se puede ejecutar de muchas formas, pero la forma más sencilla de ver cómo funciona es en las Preferencias del Sistema. El atacante solo necesita dirigirse a Usuarios y grupos, hacer un clic en el candado en la parte inferior izquierda y después intentar iniciar sesión como «root» sin contraseña.

La primera vez que hace esto, sorprendentemente, se crea una cuenta de root sin contraseña. La segunda vez, iniciará sesión como root. En nuestras pruebas, esto funciona sin tener en cuenta si el usuario actual es un administrador o no.

Esto le da al atacante acceso a todas las preferencias del administrador en Preferencias del Sistema … pero eso es solo el comienzo, debido a que ha creado un nuevo usuario root en todo el sistema sin contraseña.

Después de seguir los pasos anteriores, el atacante puede cerrar la sesión y seleccionar la opción «Otro» que aparece en la pantalla de inicio de sesión.

Desde allí, el atacante puede ingresar «root» como nombre de usuario y dejar el campo de contraseña en blanco. Después de presionar Enter, iniciarán sesión con todos los privilegios de administrador del sistema.

Ahora pueden ingresar a cualquier archivo en la unidad, inclusive si está protegido por FileVault. Pueden cambiar la contraseña de cualquier usuario, lo que les posibilita iniciar sesión y ingresar a cosas como el email y las contraseñas del navegador.

Este es el acceso completo. Todo lo que pueda imaginar que puede hacer un atacante, lo puede hacer con este exploit.

Y dependiendo de las funciones para compartir que haya habilitado, es factible que esto suceda de forma remota. Al menos un usuario activó el exploit de forma remota usando Screen Sharing, a modo de ejemplo.

Si ciertos servicios para compartir están habilitados en el objetivo, este ataque parece funcionar 💯 remoto 🙈💀☠️ (el intento de inicio de sesión habilita / crea la cuenta raíz con pw en blanco) Oh Apple 🍎😷🤒🤕 pic.twitter.com/lbhzWZLk4v

– patrick wardle (@patrickwardle) 28 de noviembre de 2017

Si tiene habilitado el uso compartido de pantalla, probablemente sea una buena idea deshabilitarlo, pero ¿quién puede decir cuántas otras formas posibles hay de desencadenar este problema? Los usuarios de Twitter han demostrado formas de iniciar esto usando la Terminal, lo que significa que SSH además es un vector potencial. Probablemente haya un sinfín de formas en que esto se puede activar, a menos que usted mismo configure una cuenta de root y la bloquee.

¿Cómo funciona todo esto verdaderamente? El investigador de seguridad de Mac Patrick Wardle explica todo aqui con mucho detalle. Es bastante lúgubre.

Actualizar su Mac puede o no arreglar el problema

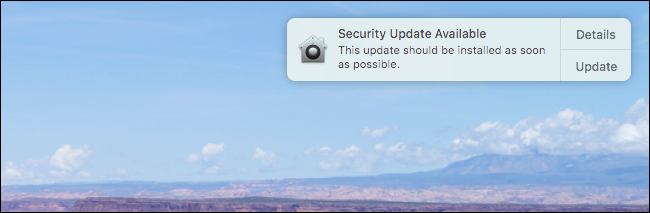

Al 29 de noviembre de 2017, existe una parche disponible para este problema.

Pero Apple inclusive arruinó el parche. Si estaba ejecutando 10.13, instaló el parche y después actualizó a 10.13.1, el problema fue reintroducido. Apple debería haber parcheado 10.13.1, una actualización que salió unas semanas antes, al mismo tiempo de lanzar el parche general. No lo hicieron, lo que significa que algunos usuarios están instalando «actualizaciones» que revierten el parche de seguridad, recuperando el exploit.

Entonces, aunque aún sugerimos actualizar su Mac, probablemente además debería seguir los pasos a continuación para cerrar el error usted mismo.

Al mismo tiempo, algunos usuarios informan que el parche rompe el uso compartido de archivos locales. Según Apple, puede solucionar el problema abriendo la Terminal y ejecutando el siguiente comando:

sudo /usr/libexec/configureLocalKDC

El intercambio de archivos debería funcionar después de esto. Esto es frustrante, pero errores como este son el precio a pagar por parches rápidos.

Protéjase habilitando Root con una contraseña

Aún cuando se haya lanzado un parche, algunos usuarios aún pueden experimentar el error. A pesar de esto, existe una solución manual que lo solucionará: solo necesita habilitar la cuenta raíz con una contraseña.

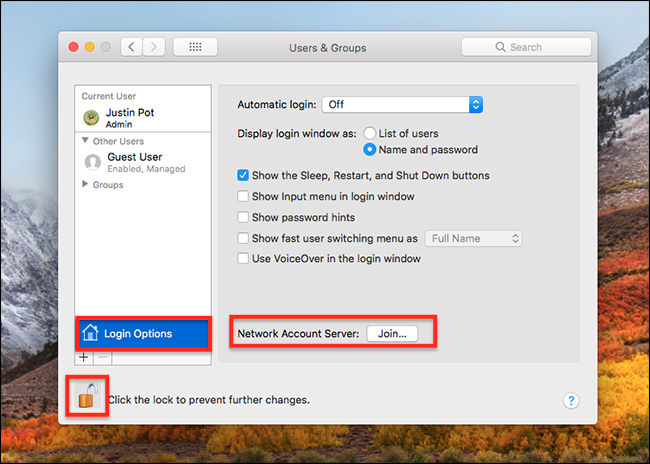

Para hacer esto, diríjase a Preferencias del sistema> Usuarios y grupos, después haga clic en el elemento «Opciones de inicio de sesión» en el panel izquierdo. Posteriormente, haga clic en el botón «Unirse» junto a «Servidor de cuentas de red» y aparecerá un nuevo panel.

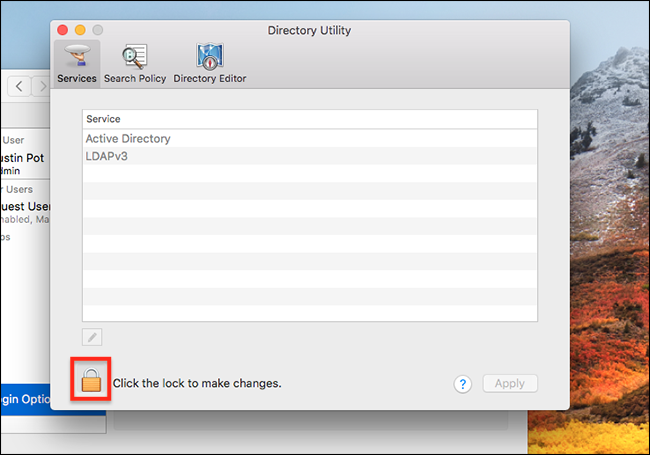

Haga clic en «Abrir utilidad de directorio» y se abrirá una nueva ventana.

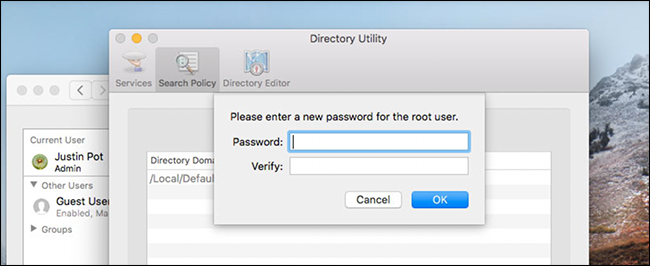

Haga clic en el botón de bloqueo, después ingrese su nombre de usuario y contraseña cuando se le solicite.

Ahora haga clic en Editar> Habilitar usuario raíz en la barra de menú.

Ingrese una contraseña segura.

El exploit ya no funcionará, debido a que su sistema ya tendrá una cuenta de root habilitada con una contraseña real adjunta.

Siga instalando actualizaciones

Dejemos esto claro: esto fue un gran error por parte de Apple, y el parche de seguridad que no funciona (y rompe el intercambio de archivos) es aún más vergonzoso. Habiendo dicho eso, el exploit fue lo suficientemente malo como para que Apple tuviera que moverse rápidamente. Creemos que debería instalar absolutamente el parche disponible para este problema y habilite una contraseña de root. Con suerte, pronto Apple solucionará estos problemas con otro parche.

Actualice su Mac: no ignore esas indicaciones. Están ahí por un motivo.