Una vulnerabilità scoperta di recente in macOS High Sierra consente a chiunque abbia accesso al tuo laptop di creare rapidamente un account di root senza inserire una password, senza passare attraverso i protocolli di sicurezza che hai configurato.

È facile sopravvalutare i problemi di sicurezza. Questo non è uno di quei momenti. Questo è davvero brutto.

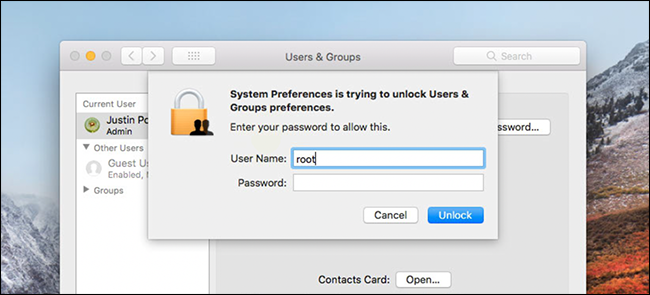

Puoi inserirlo tramite Preferenze di Sistema> Utenti e gruppi> Fai clic sul lucchetto per apportare modifiche. Posteriormente use “radice” senza password. E provalo più volte. Il risultato è incredibile!! pic.twitter.com/m11qrEvECs

– Lemi Orhan Ergin (@lemiorhan) 28 novembre 2017

Come funziona l'exploit

Avvertimento: Non farlo sul tuo Mac! Ti mostriamo questi passaggi per sottolineare quanto sia semplice questo exploit, ma seguirli lascerà il tuo computer insicuro. Fare. No. Fare. Questo.

L'exploit può essere eseguito in molti modi, ma il modo più semplice per vedere come funziona è nelle Preferenze di Sistema. L'attaccante deve solo prendere di mira Utenti e gruppi, hacer un clic en el candado en la parte inferior izquierda y después intentar iniciar sesión como “radice” senza password.

La prima volta che lo fai, sorprendentemente, viene creato un account root senza password. La seconda volta, accederà come root. Nei nostri test, questo funziona indipendentemente dal fatto che l'utente corrente sia un amministratore o meno.

Ciò consente all'aggressore di accedere a tutte le preferenze dell'amministratore in Preferenze di Sistema … Ma questo è solo l'inizio, perché hai creato un nuovo utente root a livello di sistema senza password.

Dopo aver seguito i passaggi precedenti, el atacante puede cerrar la sesión y seleccionar la opción “Altro” que aparece en la pantalla de inicio de sesión.

Da li, el atacante puede ingresar “radice” como nombre de usuario y dejar el campo de contraseña en blanco. Dopo aver premuto Invio, accedi con tutti i privilegi di amministratore di sistema.

Ora possono accedere a qualsiasi file sull'unità, anche se è protetto da FileVault. Possono cambiare la password di qualsiasi utente, che consente loro di accedere e accedere a cose come e-mail e password del browser.

Questo è l'accesso completo. Tutto quello che puoi immaginare che un attaccante possa fare, puoi farlo con questo exploit.

E a seconda delle funzionalità di condivisione che hai abilitato, è possibile che ciò accada da remoto. Almeno un utente ha attivato l'exploit in remoto utilizzando Screen Sharing, come esempio.

Se alcuni servizi di condivisione sono abilitati sul target, questo attacco sembra funzionare 💯 remoto 🙈💀☠️ (il tentativo di accesso abilita / crea un account root con pw vuoto) Oh Apple pic.twitter.com/lbhzWZLk4v

– patrick wardle (@patrickwardle) 28 novembre 2017

Se hai la condivisione dello schermo abilitata, probabilmente è una buona idea disabilitarlo, ma chi può dire quanti altri possibili modi ci sono per innescare questo problema? Gli utenti di Twitter hanno mostrato modi per avviarlo utilizzando Terminale, il che significa che anche SSH è un potenziale vettore. Ci sono probabilmente infiniti modi in cui questo può essere attivato, a meno che non imposti tu stesso un account di root e lo blocchi.

Come funziona davvero tutto questo?? Il ricercatore di sicurezza Mac Patrick Wardle spiega tutto qui in grande dettaglio. È piuttosto triste.

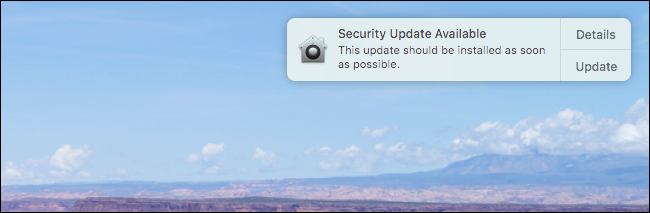

L'aggiornamento del Mac può o meno risolvere il problema

Al 29 novembre 2017, c'è un patch disponibile per questo problema.

Ma Apple ha persino rovinato la patch. Se stavo correndo 10.13, installato la patch e poi aggiornato a 10.13.1, il problema è stato reintrodotto. Apple avrebbe dovuto patchare 10.13.1, un aggiornamento uscito qualche settimana prima, contemporaneamente al lancio della patch generale. non l'hanno fatto, lo que significa que algunos usuarios están instalando “aggiornamenti” que revierten el parche de seguridad, recuperare l'exploit.

Quindi, anche se suggeriamo comunque di aggiornare il tuo Mac, probabilmente dovresti anche seguire i passaggi seguenti per chiudere l'errore da solo.

Allo stesso tempo, alcuni utenti segnalano che la patch interrompe la condivisione di file locale. Secondo Apple, puoi risolvere il problema aprendo Terminale ed eseguendo il seguente comando:

sudo /usr/libexec/configureLocalKDC

La condivisione di file dovrebbe funzionare dopo questo. Questo è frustrante, ma bug come questo sono il prezzo da pagare per patch veloci.

Proteggiti abilitando Root con una password

Anche se è stata rilasciata una patch, alcuni utenti potrebbero ancora riscontrare l'errore. Nonostante questo, c'è una soluzione manuale che lo risolverà: devi solo abilitare l'account di root con una password.

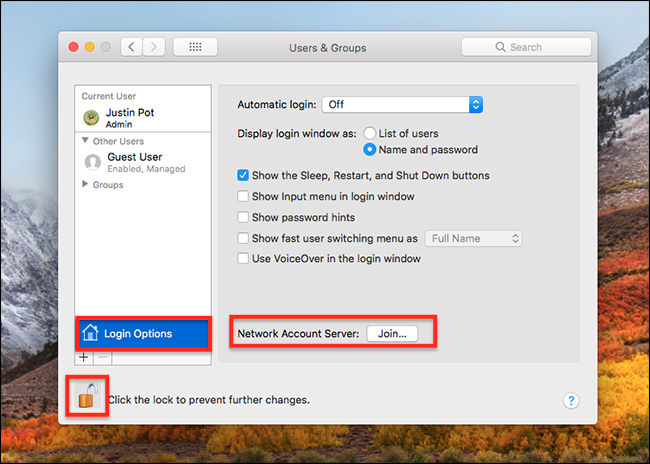

Per fare questo, vai su Preferenze di Sistema> Utenti e gruppi, después haga clic en el elemento “Opzioni di accesso” nel pannello di sinistra. Successivamente, Fare clic sul pulsante “Aderire” accanto a “Servidor de cuentas de red” y aparecerá un nuevo panel.

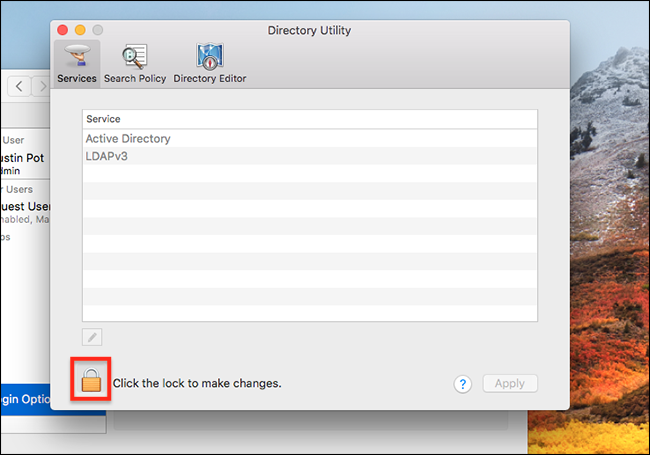

Clicca su “Abrir utilidad de directorio” y se abrirá una nueva ventana.

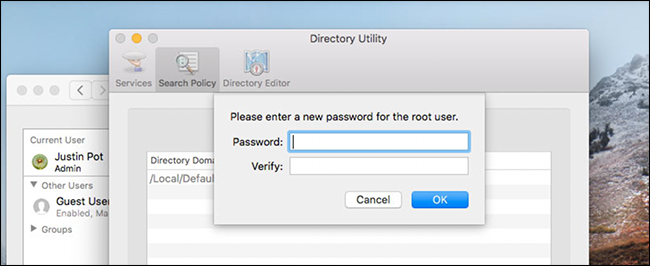

Fare clic sul pulsante di blocco, quindi inserisci il tuo nome utente e password quando richiesto.

Ora fai clic su Modifica> Abilita utente root nella barra dei menu.

Inserisci una password sicura.

L'exploit non funzionerà più, perché il tuo sistema avrà già un account di root abilitato con una vera password allegata.

Continua a installare gli aggiornamenti

Mettiamolo in chiaro: questo è stato un grosso errore da parte di Apple, e la patch di sicurezza che non funziona (e interrompi la condivisione di file) è ancora più imbarazzante. Avendolo detto, l'exploit è stato abbastanza grave che Apple ha dovuto muoversi rapidamente. Pensiamo che dovresti assolutamente installare il patch disponibile per questo problema e abilita una password di root. Auspicabilmente, presto Apple risolverà questi problemi con un'altra patch.

Aggiorna il tuo Mac: non ignorare queste indicazioni. Sono là per una ragione.