Se esegui un controllo di sicurezza sul tuo computer Linux con Lynis, farà in modo che la tua macchina sia il più protetta possibile. La sicurezza è tutto per i dispositivi connessi a Internet, quindi ecco come assicurarti che i tuoi siano bloccati in modo sicuro.

Quanto è sicuro il tuo computer Linux?

Lynis esegue una serie di test automatizzati che ispezionano a fondo molti componenti di sistema e le impostazioni del sistema operativo Linux. Presenta i tuoi risultati in un codice colore. ASCII segnala come un elenco di avvisi, suggerimenti e azioni graduate da intraprendere.

La sicurezza informatica è un atto di equilibrio. La paranoia assoluta non serve a nessuno, poi, Quanto dovrei essere preoccupato? Se visiti solo siti Web di buono stato, non apre gli allegati né segue i collegamenti nelle e-mail non richieste, e utilizza password diverse e complesse per tutti i sistemi a cui accedi, Che pericolo esiste ancora? Soprattutto quando usi Linux?

Abordémoslos al revés. Linux non è immune al malware. In realtà, il primo verme informatico è stato progettato per indirizzare i computer Unix su 1988. Rootkit sono stati nominati dal superutente Unix (radice) e la collezione di software (kit) con cui sono installati per eludere il rilevamento. Ciò consente al superutente di accedere all'attore della minaccia (In altre parole, il cattivo).

Perché si chiamano root?? Perché il primo rootkit è stato rilasciato in 1990 ed era rivolto a Microsistemi solari correndo il SunOS Unix.

Quindi, il malware è iniziato su Unix. Ha saltato il recinto quando Windows è decollato e ha afferrato i riflettori. Ma ora che Linux governa il mondo, è tornato. Sistemi operativi simili a Linux e Unix, come macOS, stanno ottenendo la piena attenzione degli attori delle minacce.

Che pericolo rimane se stai attento, sensibile e attento quando si utilizza il computer? La soluzione è lunga e dettagliata. Per condensare un po', gli attacchi informatici sono molti e vari. Sono capaci di fare cose che, recentemente, erano considerati impossibili.

Rootkit, Che cosa Ryuk, possono infettare i computer quando sono spenti compromettendo il riattivare la LAN funzioni di tracciamento. Codice di prova del concetto È stato anche sviluppato. un “attacco” il successo è stato dimostrato dai ricercatori in Università Ben-Gurion del Negev che consentirebbe agli attori delle minacce di esfiltrare i dati da a computer del traferro.

È impossibile prevedere di cosa saranno capaci le minacce informatiche in futuro. Nonostante questo, capiamo quali punti delle difese di un computer sono vulnerabili. Indipendentemente dalla natura degli attacchi presenti o futuri, ha senso solo colmare queste lacune in anticipo.

Del numero totale di attacchi informatici, solo una piccola percentuale si rivolge consapevolmente a istituzioni o individui specifici. La maggior parte delle minacce sono indiscriminate perché al malware non importa chi sei. La scansione automatica delle porte e altre tecniche cercano solo i sistemi vulnerabili e li attaccano. Ti proponi come vittima per essere vulnerabile.

Ed è qui che entra in gioco Lynis.

Installazione di Lynis

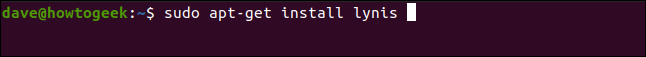

Per installare Lynis su Ubuntu, esegui il seguente comando:

sudo apt-get install lynis

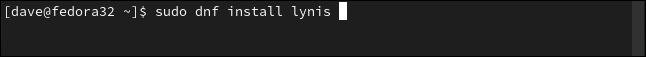

In Fedora, scriba:

sudo dnf install lynis

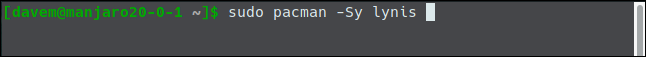

A Manjaro, usa pacman:

sudo pacman -Sy lynis

Condurre un audit

Lynis è basata sul terminale, quindi non c'è la GUI. Per avviare un audit, apri una finestra sul terminale. Fai clic e trascinalo sul bordo del monitor per adattarlo alla tua altezza massima o allungalo il più in alto possibile. Ci sono molti risultati da Lynis, quindi più alta è la finestra del terminale, più facile sarà recensirlo.

È anche più conveniente aprire una finestra di terminale specifica per Lynis. Scorrerà molto su e giù, quindi non dover affrontare il disordine dei comandi precedenti renderà più semplice la navigazione nell'output di Lynis.

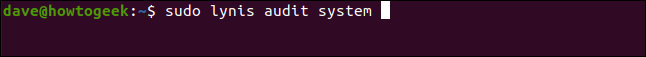

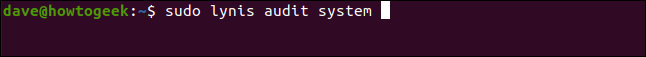

Per iniziare l'audit, scrivi questo comando rinfrescante e semplice:

sistema di controllo sudo lynis

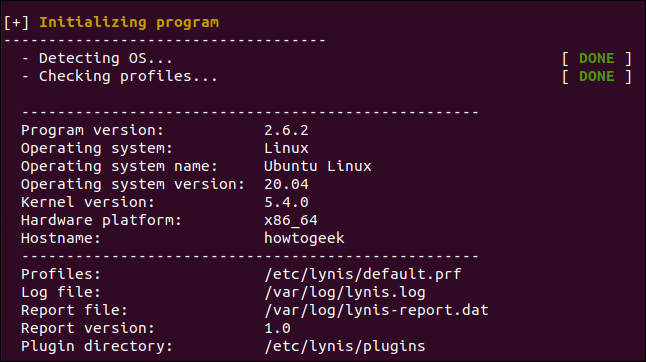

I nomi delle categorie, i titoli e i risultati dei test scorreranno nella finestra del terminale man mano che ogni categoria di test viene completata. Un audit richiede solo pochi minuti al massimo. Quando è finito, tornerà alla riga di comando. Per rivedere i risultati, basta scorrere la finestra del terminale.

La prima sezione dell'audit rileva la versione Linux, la versione del kernel e altri dettagli di sistema.

Le aree da esaminare sono evidenziate in ambra (suggerimenti) e in rosso (avvertenze da affrontare).

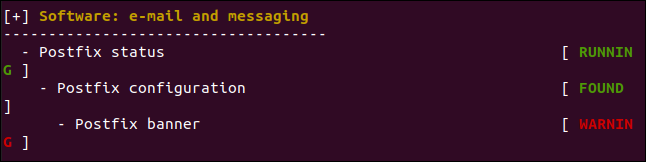

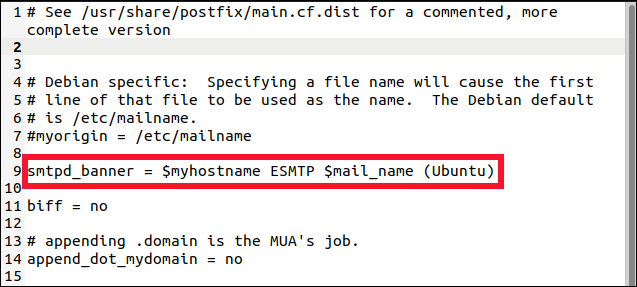

Di seguito è riportato un esempio di avviso. Lynis ha analizzato il postfix impostazioni del server di posta e controllato qualcosa relativo al banner. Possiamo ottenere maggiori dettagli su cosa hai trovato esattamente e perché potrebbe essere un ostacolo in seguito..

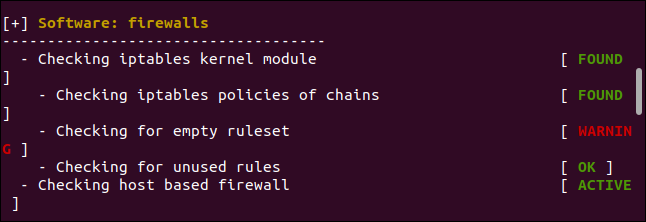

Prossimo, Lynis ci avverte che il firewall non è configurato nella macchina virtuale Ubuntu che stiamo utilizzando.

Scorri i risultati per vedere cosa ha segnato Lynis. In fondo al rapporto di audit, vedrai una schermata di riepilogo.

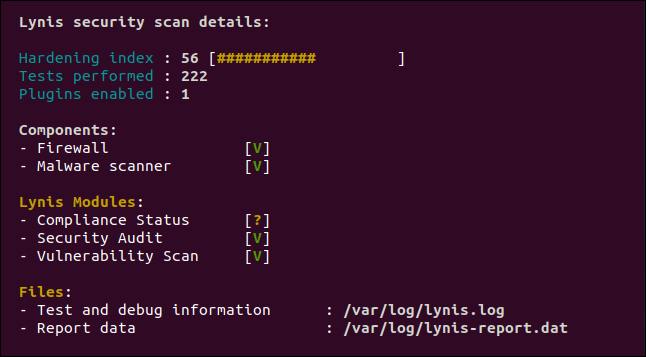

Il “Indice di indurimento” è il punteggio del tuo test. Noi abbiamo 56 a partire dal 100, che non è eccezionale. Sono stati fatti 222 test ed è stato abilitato un plugin Lynis. Si va al complemento Lynis Community Edition pagina di download e iscriviti alla newsletter, otterrai collegamenti a più plugin.

Ci sono molti plugin, compresi alcuni da verificare secondo gli standard, Che cosa GDPR, ISO27001, e PCI-DSS.

Una V verde rappresenta un segno di spunta. Puoi anche vedere punti interrogativi color ambra e X rosse.

Abbiamo segni di spunta verdi a causa di un firewall e uno scanner di malware. A scopo di test, installiamo anche noi rkhunter, un rilevatore di rootkit, per vedere se Lynis l'avrebbe scoperto. Come puoi vedere sopra, fatto; abbiamo un segno di spunta verde accanto “Scanner anti-malware”.

Stato di conformità sconosciuto poiché l'audit non ha utilizzato un plug-in di conformità. In questo test sono stati utilizzati i moduli di sicurezza e vulnerabilità.

Vengono generati due file: un file di registro e un file di dati. Il file di dati, situata in “/var/log/lynis-report.dat”, è quello che ci interessa. Conterrà una copia dei risultati (senza evidenziare il colore) cosa possiamo vedere nella finestra del terminale? . Questi sono utili per vedere come il tuo tasso di guarigione migliora nel tempo..

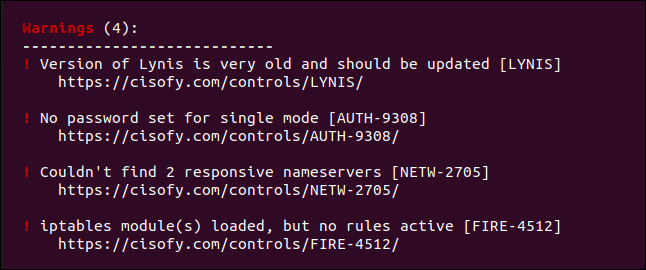

Se scorri indietro nella finestra del terminale, vedrai un elenco di suggerimenti e un elenco di avvisi. Gli avvertimenti sono gli elementi “costoso”, quindi li vedremo.

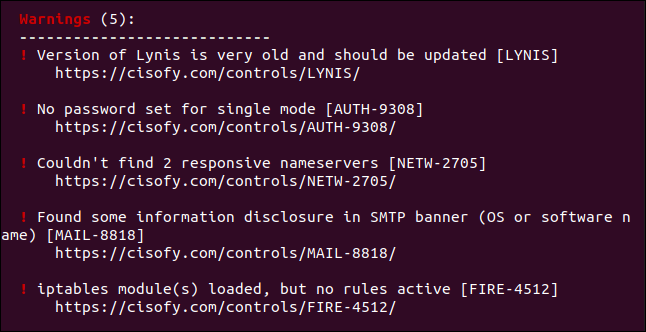

Questi sono i cinque avvertimenti:

- “La versione Lynis è molto vecchia e dovrebbe essere aggiornata”: Questa è in realtà la versione più recente di Lynis nei repository di Ubuntu. Anche quando ha solo 4 mesi, Lynis lo considera molto vecchio. Le versioni dei pacchetti Manjaro e Fedora erano più recenti. Gli aggiornamenti nei gestori di pacchetti sono sempre in ritardo un po'. Se vuoi davvero l'ultima versione, Maggio clonare il progetto da GitHub e tienilo sincronizzato.

- “Nessuna password impostata per la modalità singola”: Unique è una modalità di manutenzione e ripristino in cui è operativo solo l'utente root. Nessuna password è impostata per questa modalità per impostazione predefinita.

- “non può essere trovato 2 server dei nomi reattivi”: Lynis ha provato a comunicare con due server DNS, ma non ha avuto successo. Questo è un avviso che se il server DNS corrente fallisce, non ci sarà alcun trasferimento automatico a un altro.

- “Ho trovato la divulgazione di informazioni nel banner SMTP”: La divulgazione di informazioni si verifica quando le applicazioni o le apparecchiature di rete rivelano la marca e il numero di modello (o altre informazioni) nelle risposte standard. Ciò può fornire agli attori delle minacce o al malware automatizzato informazioni sui tipi di vulnerabilità da cercare.. Una volta identificato il software o il dispositivo a cui si sono connessi, una semplice ricerca troverà le vulnerabilità che possono provare a sfruttare.

- “Modulo (S) da iptables caricato, ma non ci sono regole attive”: Il firewall Linux è attivo e funzionante, ma non ci sono regole fisse per questo.

Rimuovi avvisi

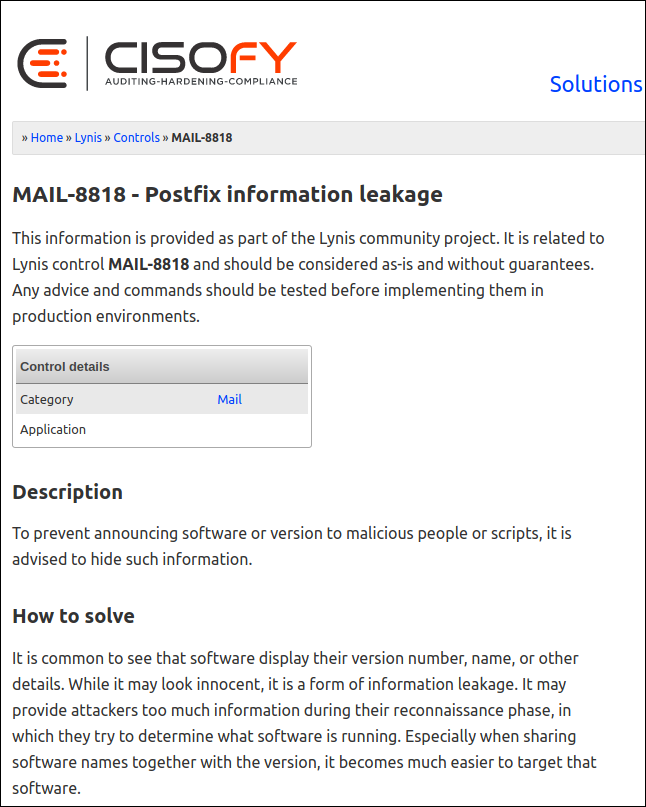

Ogni avviso ha un collegamento a una pagina Web che descrive il problema e cosa puoi fare per risolverlo.. Posiziona semplicemente il puntatore del mouse su uno dei collegamenti, quindi premi Ctrl e fai clic su di esso. Il tuo browser predefinito si aprirà alla pagina web per quel messaggio o avviso.

La pagina sottostante si è aperta per noi quando abbiamo premuto Ctrl + clicca sul link per il quarto avvertimento che abbiamo trattato nella sezione precedente.

Puoi rivedere ciascuno di questi e scegliere quali avvertimenti affrontare.

La pagina web sopra spiega che lo snippet di informazioni predefinito (il “bandiera”) inviato a un sistema remoto quando ci si connette al server di posta postfix configurato sul nostro computer Ubuntu è troppo dettagliato. Non c'è alcun vantaggio nell'offrire troppe informazioni; in realtà, usato spesso contro di te.

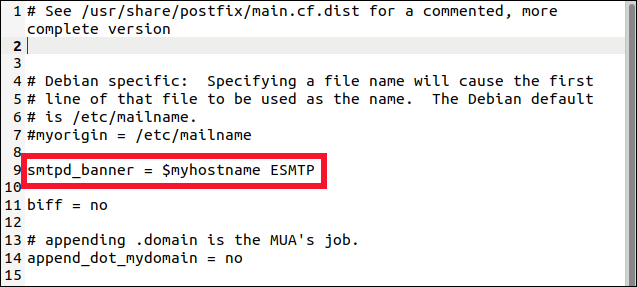

Il sito ci dice anche che il banner risiede in “/etc/postfix/main.cf”. Ci avverte che dovrebbe essere ritagliato in modo che sia solo visibile “$ mionome host ESMTP”.

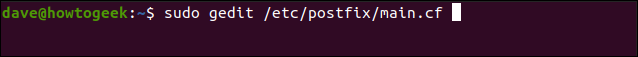

Scriviamo quanto segue per modificare il file come raccomandato da Lynis:

sudo gedit /etc/postfix/main.cf

Individuiamo nel file la riga che stabilisce il banner.

Lo modifichiamo per mostrare solo il testo consigliato da Lynis.

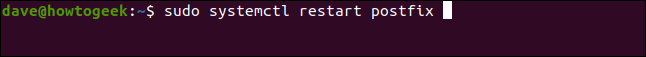

Salviamo le modifiche e chiudiamo gedit. Ora dobbiamo riavviare il postfix server di posta per rendere effettive le modifiche:

sudo systemctl riavvio postfix

Ora, eseguiamo Lynis ancora una volta e vediamo se le nostre modifiche hanno avuto effetto.

La sezione “Avvertenze” ora ne mostra solo quattro. Quello a cui si riferisce postfix È andato.

Uno in meno, e solo altri quattro avvertimenti e 50 suggerimenti per completare!

Quanto lontano devi andare??

Se non hai mai potenziato il sistema sul tuo computer, probabilmente hai all'incirca lo stesso numero di avvisi e suggerimenti. Devi rivederli tutti e, guidato dalle pagine web Lynis per ciascuno, fare una scelta sull'opportunità di affrontarlo.

Il metodo da manuale, decisamente, sarebbe provare a cancellarli tutti. Nonostante questo, potrebbe essere più facile a dirsi che a farsi. Allo stesso tempo, alcuni dei suggerimenti potrebbero essere eccessivi per il computer di casa medio.

Lista nera dei driver del kernel USB per disabilitare l'accesso USB quando non lo si utilizza? Per un computer mission-critical che fornisce un servizio aziendale sensibile, questo potrebbe essere necessario. Ma per un PC di casa con Ubuntu? Probabilmente no.