Vuoi crittografare file importanti?, ma non l'intero disco rigido del tuo sistema Linux? Se è così, consigliamo gocryptfs. Otterrai una directory che, essenzialmente, crittografa e decifra tutto ciò che memorizza.

gocryptfs offre protezione contro le violazioni dei dati

La privacy è una grande notizia. Non passa quasi una settimana senza che venga annunciata una violazione in un'organizzazione o nell'altra. Le aziende segnalano incidenti recenti o divulgano violazioni avvenute molto tempo fa. In entrambi i casi, è una brutta notizia per coloro i cui dati sono stati esposti.

Perché milioni di persone utilizzano servizi come Dropbox, Google Drive, e Microsoft OneDrive, un flusso di dati apparentemente infinito viene inviato al cloud ogni giorno. Se ne conservi un po' (il tutto) i tuoi dati nel cloud, Cosa puoi fare per proteggere le informazioni classificate e i documenti privati in caso di violazione??

Le violazioni dei dati sono disponibili in tutte le forme e dimensioni, decisamente, e non sono limitati al cloud. Una memory stick rimovibile o un laptop rubato sono solo una piccola violazione dei dati. Ma la scala non è il fattore critico. Se i dati sono sensibili o riservati, qualcun altro averli potrebbe essere disastroso.

Una soluzione è crittografare i tuoi documenti. Tradizionalmente, questo viene fatto crittografando il tuo disco rigido nella sua interezza. Questo è sicuro, ma rallenta anche leggermente il tuo computer. Allo stesso tempo, se subisci un guasto catastrofico, può complicare la procedura di ripristino del sistema dai backup.

il gocryptfs sistema consente di crittografare solo le directory che necessitano di protezione ed evitare il sovraccarico di crittografia e decrittografia in tutto il sistema. È veloce, Leggero e facile da usare. È anche facile spostare directory crittografate su altri computer.. Finché hai la password per accedere a quei dati, non lascerà traccia dei tuoi file sull'altro computer.

il gocryptfs Il sistema è costruito come un filesystem leggero e crittografato. Può anche essere montato con normali account non root perché utilizza il File system nello spazio utente (FUSIBILE) pacchetto. Questo funge da ponte tra gocryptfs e le routine del filesystem del kernel a cui devi avere accesso.

Installazione di Gocryptfs

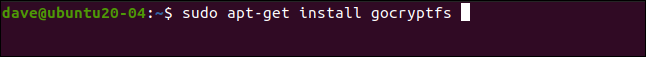

Installare gocryptfs en libero, scrivi questo comando:

sudo apt-get install gocryptfs

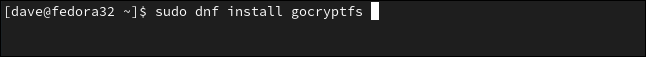

Per installarlo nel tipo Fedora:

sudo dnf install gocryptfs

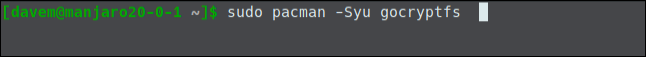

A Manjaro, il comando è:

sudo pacman -Syu gocryptfs

Creazione di una directory crittografata

Parte della gloria di gocryptfs è quanto è semplice da usare. I principi sono:

- Crea una directory che contenga i file e le sottodirectory che stai proteggendo.

- Utilizzo

gocryptrfsper inizializzare quella directory. - Crea una directory vuota come punto di montaggio e poi monta la directory crittografata su di essa.

- Al punto di montaggio, puoi visualizzare e utilizzare i file decifrati e crearne di nuovi.

- Al termine, smonta la cartella crittografata.

Creiamo una directory chiamata “volta” per contenere i dati crittografati. Per farlo, scriviamo quanto segue:

mkdir vault

Dobbiamo inizializzare la nostra nuova directory. Questo passaggio crea il gocryptfs file system all'interno della directory:

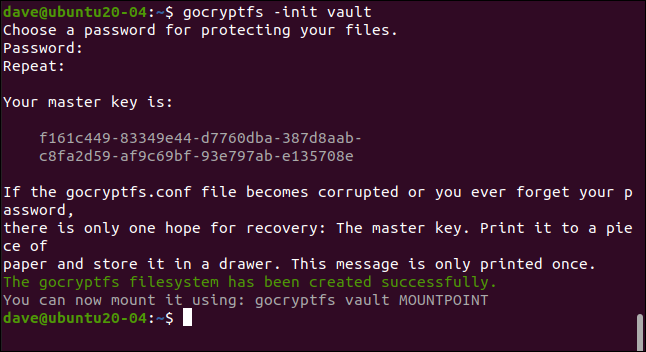

gocryptfs -init vault

Inserisci una password quando richiesto; lo digiterai due volte per assicurarti che sia corretto. Scegline uno forte: tre parole non associate che includono la punteggiatura, cifre o simboli è un buon modello.

La tua chiave principale viene generata e visualizzata. Copialo e conservalo in un luogo sicuro e privato. Nel nostro esempio, stiamo creando un gocryptfs directory su una macchina di ricerca che viene cancellata dopo che ogni post è stato scritto.

Come necessario per un esempio, puoi vedere la chiave principale per questa directory. Sicuramente vorrai essere molto più riservato con il tuo. Se qualcuno ottiene la tua chiave principale, può avere accesso a tutti i tuoi dati crittografati.

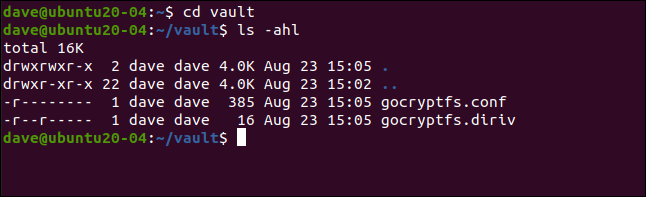

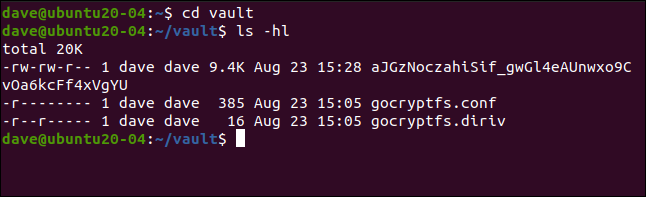

Se passi alla nuova directory, vedrai che sono stati creati due file. Scrivi quanto segue:

archivio cd

ls -ahl

“Gocryptfs.diriv” è un breve file binario, mentre “gocryptfs.conf” contiene impostazioni e informazioni che è necessario tenere al sicuro.

Se carichi i tuoi dati crittografati nel cloud o ne esegui il backup su un piccolo supporto trasportabile, Non includere questo file. Nonostante questo, Se si esegue il backup su un supporto locale che rimane sotto il proprio controllo, È possibile includere questo file.

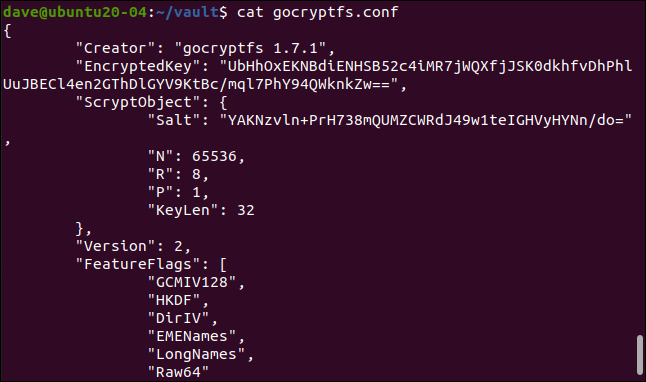

Con abbastanza tempo e fatica, potrebbe essere possibile estrarre la password dalle voci di “chiave crittografata” e “Sale”, come mostrato di seguito:

gatto gocryptfs.conf

Montaggio della directory crittografata

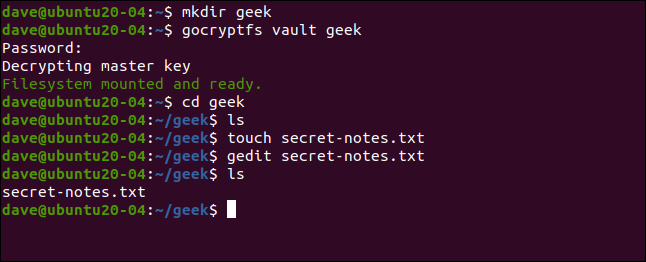

La directory crittografata è montata su un punto di montaggio, che è solo una directory vuota. Creiamone uno chiamato “La virgoletta singola o l'apostrofo della parola”:

mkdir geek

Ora possiamo montare la directory crittografata sul punto di montaggio. In senso stretto, ciò che è veramente montato è il gocryptfs file system all'interno della directory crittografata. Ci viene chiesta la password:

gocryptfs vault geek

Quando la directory crittografata è montata, possiamo usare la directory del punto di montaggio nello stesso modo in cui faremmo con qualsiasi altro. Tutto ciò che modifichiamo e creiamo in questa directory viene scritto nella directory crittografata montata.

Possiamo creare un semplice file di testo, come il seguente:

tocca note-segrete.txt

Possiamo modificarlo, aggiungi contenuto e quindi salva il file:

gedit note-segrete.txt

Il nostro nuovo file è stato creato:

ls

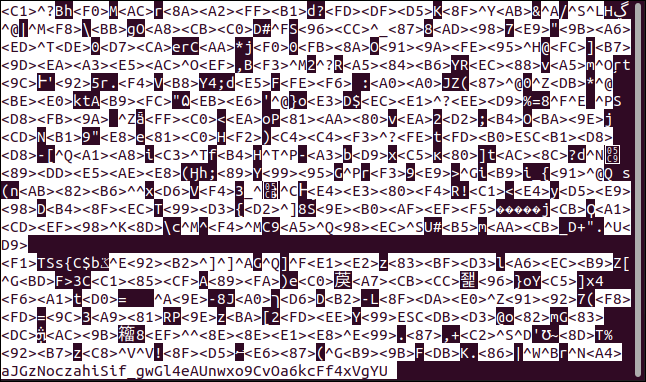

Se passiamo alla nostra directory crittografata, come mostrato di seguito, vediamo che è stato creato un nuovo file con un nome crittografato. Non puoi nemmeno dire che tipo di file è dal nome:

archivio cd

ls -hl

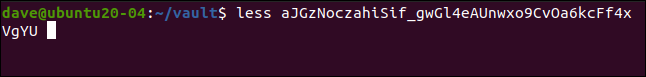

Se proviamo a vedere il contenuto del file crittografato, possiamo vedere che è veramente codificato:

meno aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Il nostro semplice file di testo, mostrato sotto, ora è tutt'altro che facile da decifrare.

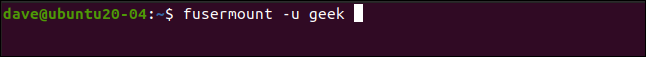

Smontaggio della directory crittografata

Quando hai finito con la tua directory crittografata, puoi smontarlo con il fusermount comando. Come parte del pacchetto FUSE, il seguente comando smonta il gocryptfs filesystem all'interno della directory crittografata dal punto di montaggio:

fusermount -u geek

Se si digita quanto segue per verificare la directory del punto di montaggio, vedrai che è ancora vuoto:

ls

Tutto ciò che hai fatto è archiviato in modo sicuro nella directory crittografata.

Semplice e sicuro

I sistemi semplici hanno il vantaggio di essere utilizzati più frequentemente, mentre i processi più complicati tendono a rimanere in pista. Usando gocryptfs non solo è semplice, è anche sicuro. La semplicità senza sicurezza non varrebbe la pena.

Puoi creare tutte le directory crittografate di cui hai bisogno o solo una per archiviare tutti i tuoi dati riservati. Inoltre potresti voler creare degli alias per montare e smontare il tuo file system crittografato e semplificare ulteriormente la procedura.

IMPARENTATO: Come creare alias e funzioni di shell in Linux