El DNS se diseñó hace más de 30 años, cuando la seguridad no era un enfoque principal de Internet. Sin protección adicional, los atacantes de MITM pueden falsificar registros y llevar a los usuarios a sitios de phishing. DNSSEC pone fin a eso y es fácil de encender.

El DNS por sí solo no es seguro

El sistema DNS no incluye métodos integrados para verificar que la solución a la solicitud no fue falsificada o que cualquier otra parte del procedimiento no fue interrumpida por un atacante. Esto es un obstáculo debido a que cada vez que un usuario desea conectarse a su portal web, debe realizar una búsqueda de DNS para traducir su nombre de dominio a una dirección IP utilizable. Si el usuario se conecta desde un lugar inseguro, como una cafetería, es factible que atacantes malintencionados sentarse en el medio y falsificar registros DNS. Este ataque podría permitirles redirigir a los usuarios a una página maliciosa modificando el registro A de la dirección IP.

Por suerte, existe una solución: DNSSEC, además conocida como Extensiones de seguridad DNS, soluciona estos problemas. Asegura las búsquedas de DNS al firmar sus registros de DNS con claves públicas. Con DNSSEC habilitado, si el usuario recibe una respuesta maliciosa, su navegador puede detectarla. Los atacantes no disponen la clave privada utilizada para firmar los registros legítimos y ya no pueden hacer pasar una falsificación.

La firma de claves de DNSSEC asciende por la cadena. Cuando te conectas a example.com, su navegador se conecta primero a la zona raíz de DNS, administrada por IANA, posteriormente al directorio de la extensión (.com, a modo de ejemplo), posteriormente a los servidores de nombres de su dominio. Cuando se conecta a la zona raíz de DNS, su navegador verificará la clave de firma de la zona raíz administrada por IANA para verificar que sea correcta, posteriormente la .com clave de firma de directorio (firmada por la zona raíz), posteriormente la clave de firma para su sitio, que está firmada por el .com directorio y no se puede falsificar.

Es importante destacar señalar que en un futuro cercano, esto no será un gran problema. El DNS se está moviendo a HTTPS, que lo protegerá contra todo tipo de ataques MITM, hará que DNSSEC sea innecesario y además evitará que los ISP espíen su historial de navegación, lo que explica por qué Comcast está presionando en su contra. A pesar de esto, tal como está, es una función opcional en Chrome y Firefox (con compatibilidad con el sistema operativo próximamente en Windows), por lo que aún querrá habilitar DNSSEC mientras tanto.

Cómo habilitar DNSSEC

Si está ejecutando un portal web, especialmente uno que maneja datos de usuario, querrá activar DNSSEC para evitar cualquier vector de ataque de DNS. No tiene ningún inconveniente, a menos que su proveedor de DNS solo lo ofrezca como una función «premium», como lo hace GoDaddy. En cuyo caso, le sugerimos que se traslade a un proveedor de DNS adecuado, como Google DNS, que no le costará ni un centavo por seguridad básica. Puede leer nuestra guía para usarlo aquí, o leer más sobre transfiriendo su dominio.

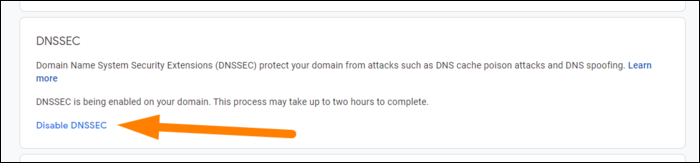

Si está usando Dominios de Google, la configuración es literalmente solo un botón, que se encuentra en la consola de dominio en «DNS» en la barra lateral. Marque «Habilitar DNSSEC». Esto tomará algunas horas para completar y firmar todas las claves requeridas. Google Domains además es totalmente compatible con DNS sobre HTTPS, por lo que los usuarios que lo tengan habilitado estarán totalmente seguros.

Para Namecheap, esta opción además es solo una opción en «DNS avanzado» en la configuración del dominio, y es totalmente gratuita:

Si utiliza AWS Route 53, desgraciadamente no es compatible con DNSSEC. Esta es una desventaja necesaria de las características de DNS elásticas que lo hacen excelente en primer lugar: características como registros de alias, equilibrio de carga de nivel de DNS, verificaciones de estado y enrutamiento basado en latencia. Debido a que Route 53 no puede firmar razonablemente estos registros cada vez que cambian, DNSSEC no es factible. A pesar de esto, si está usando sus propios servidores de nombres o un proveedor de DNS distinto, aún es factible habilitar DNSSEC para dominios registrado usando Route 53, pero no dominios que usan Route 53 como su servicio DNS.