Você quer criptografar arquivos importantes, mas não todo o disco rígido do seu sistema Linux? Sim é assim, nós sugerimos gocryptfs. Você obterá um diretório que, essencialmente, criptografa e descriptografa tudo o que armazena.

gocryptfs oferece proteção contra violações de dados

Privacidade é uma ótima notícia. Dificilmente uma semana se passa sem que uma violação seja anunciada em uma organização ou outra. As empresas relatam incidentes recentes ou divulgam violações que ocorreram há muito tempo. Em ambos os casos, são más notícias para aqueles cujos dados foram expostos.

Porque milhões de pessoas usam serviços como Dropbox, Google Drive, e Microsoft OneDrive, um fluxo aparentemente interminável de dados é enviado para a nuvem todos os dias. Se você armazenar algum (o todos) seus dados na nuvem, O que você pode fazer para proteger informações confidenciais e documentos privados em caso de violação??

As violações de dados vêm em todas as formas e tamanhos, decididamente, e eles não estão limitados à nuvem. Um stick de memória removível ou laptop roubado é apenas uma pequena violação de dados. Mas a escala não é o fator crítico. Se os dados são sensíveis ou confidenciais, outra pessoa os ter pode ser desastroso.

Uma solução é criptografar seus documentos. Tradicionalmente, isso é feito criptografando todo o seu disco rígido. Isso é seguro, mas também torna seu computador um pouco mais lento. Ao mesmo tempo, se você sofrer uma falha catastrófica, pode complicar o procedimento de restauração do seu sistema a partir de backups.

a gocryptfs sistema permite criptografar apenas os diretórios que precisam de proteção e evitar sobrecarga de criptografia e descriptografia em todo o sistema. É rápido, leve e fácil de usar. Também é fácil mover diretórios criptografados para outros computadores.. Contanto que você tenha a senha para acessar esses dados, não deixará rastros de seus arquivos no outro computador.

a gocryptfs O sistema é construído como um sistema de arquivos criptografado leve. Ele também pode ser montado com contas normais não-root porque usa o Sistema de arquivos no espaço do usuário (FUSÍVEL) pacote. Isso atua como uma ponte entre gocryptfs e as rotinas do sistema de arquivos do kernel que você precisa para ter acesso.

Instalação do Gocryptfs

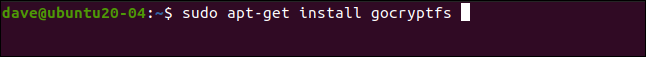

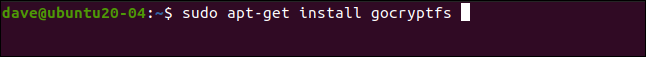

Instalar gocryptfs en grátis, escreva este comando:

sudo apt-get install gocryptfs

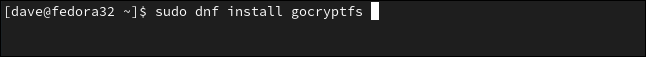

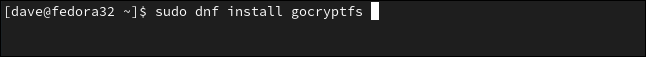

Para instalá-lo no Fedora digite:

sudo dnf install gocryptfs

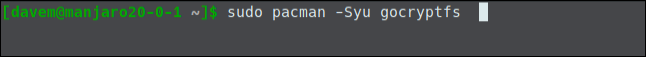

Em manjaro, o comando é:

sudo pacman -Syu gocryptfs

Criação de um diretório criptografado

Parte da glória de gocryptfs é como é simples de usar. Os princípios são:

- Crie um diretório que contenha os arquivos e subdiretórios que você está protegendo.

- Usar

gocryptrfspara inicializar esse diretório. - Crie um diretório vazio como ponto de montagem e monte o diretório criptografado nele.

- No ponto de montagem, você pode ver e usar os arquivos descriptografados e criar novos.

- Desmonte a pasta criptografada quando terminar.

Vamos criar um diretório chamado “cofre” conter dados criptografados. Para faze-lo, nós escrevemos o seguinte:

cofre mkdir

Precisamos inicializar nosso novo diretório. Esta etapa cria o gocryptfs sistema de arquivos dentro do diretório:

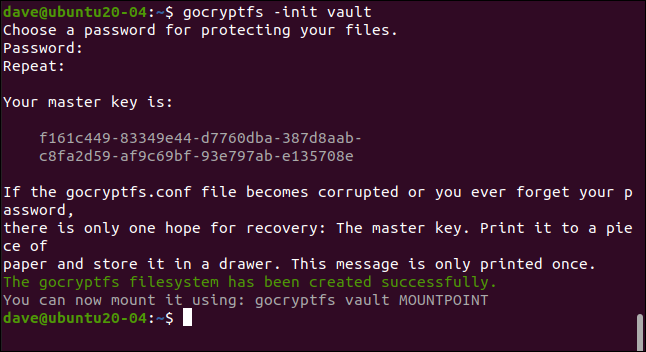

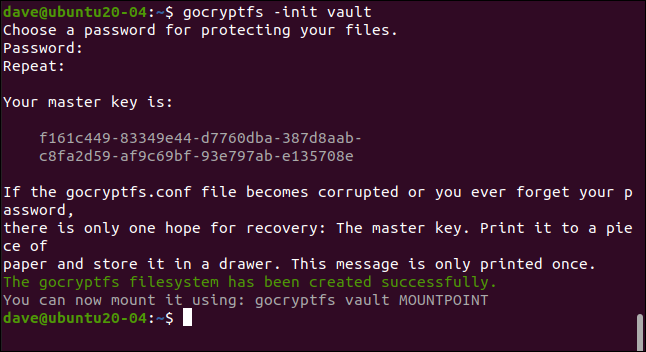

gocryptfs -init vault

Digite uma senha quando solicitado; você digitará duas vezes para se certificar de que está correto. Escolha um forte: três palavras não associadas que incluem pontuação, dígitos ou símbolos é um bom modelo.

Sua chave mestra é gerada e exibida. Copie e guarde-o em um local seguro e privado. Em nosso exemplo, estamos criando um gocryptfs diretório em uma máquina de pesquisa que é excluído após cada postagem ser escrita.

Conforme necessário para um exemplo, você pode ver a chave mestra para este diretório. Você definitivamente vai querer ser muito mais reservado com o seu. Se alguém pegar sua chave mestra, pode ter acesso a todos os seus dados criptografados.

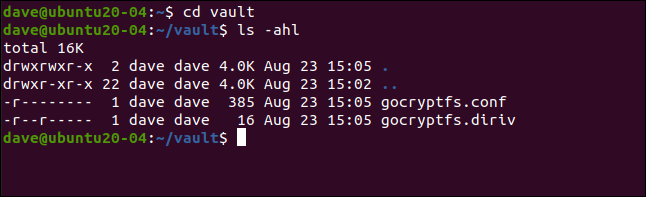

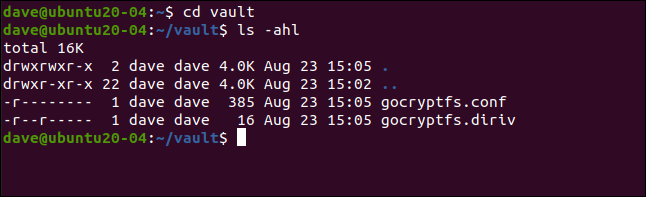

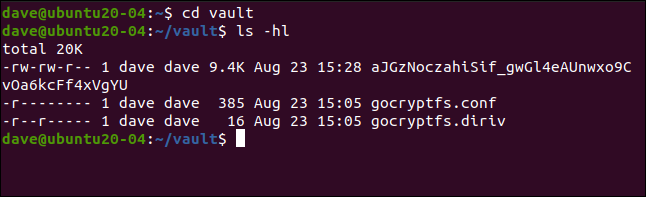

Se você mudar para o novo diretório, você verá que dois arquivos foram criados. Escreva o seguinte:

cofre de cd

ls -ahl

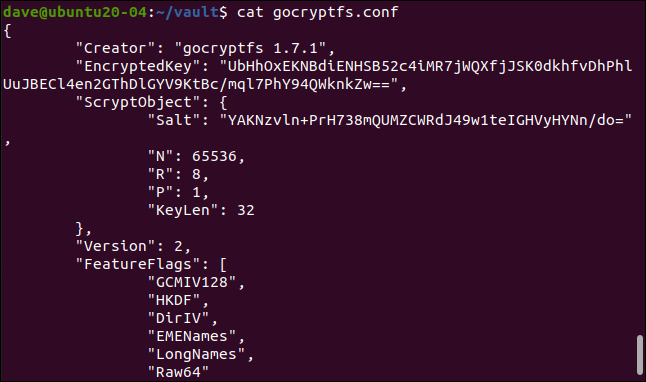

“Gocryptfs.diriv” É um arquivo binário curto, enquanto que “gocryptfs.conf” contém configurações e informações que você deve manter seguras.

Se você fizer upload de seus dados criptografados para a nuvem ou fizer backup deles em uma mídia pequena e transportável, não inclua este arquivo. Apesar disto, se você fizer backup em mídia local que permanece sob seu controle, pode incluir este arquivo.

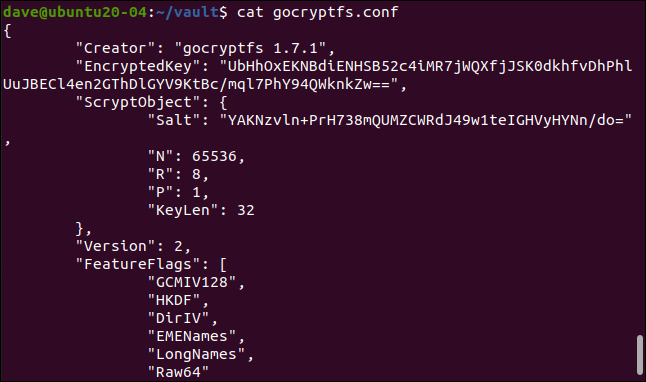

Com tempo e esforço suficientes, pode ser viável extrair sua senha das entradas “chave criptografada” e “sal”, como é mostrado a seguir:

gato gocryptfs.conf

Montando o diretório criptografado

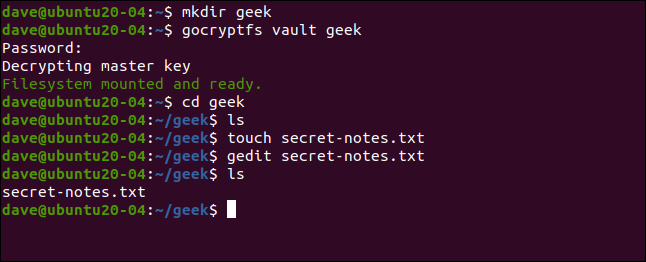

O diretório criptografado é montado em um ponto de montagem, que é apenas um diretório vazio. Vamos criar um chamado “geek”:

mkdir geek

Agora podemos montar o diretório criptografado no ponto de montagem. Estritamente falando, o que está realmente montado é o gocryptfs sistema de arquivos dentro do diretório criptografado. Somos solicitados a fornecer a senha:

gocryptfs vault geek

Quando o diretório criptografado é montado, podemos usar o diretório do ponto de montagem da mesma forma que faríamos com qualquer outro. Tudo o que editamos e criamos neste diretório é gravado no diretório criptografado montado.

Podemos criar um arquivo de texto simples, como o seguinte:

toque em secret-notes.txt

Podemos editá-lo, adicione conteúdo a ele e salve o arquivo:

gedit secret-notes.txt

Nosso novo arquivo foi criado:

ls

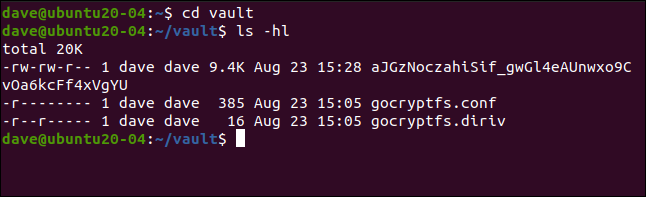

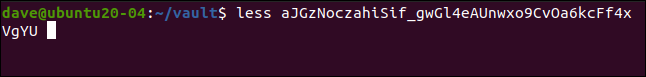

Se mudarmos para nosso diretório criptografado, como é mostrado a seguir, vemos que um novo arquivo foi criado com um nome criptografado. Você não consegue nem dizer que tipo de arquivo é pelo nome:

cofre de cd

ls -hl

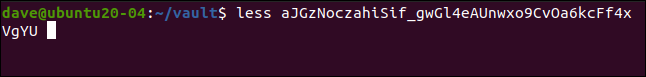

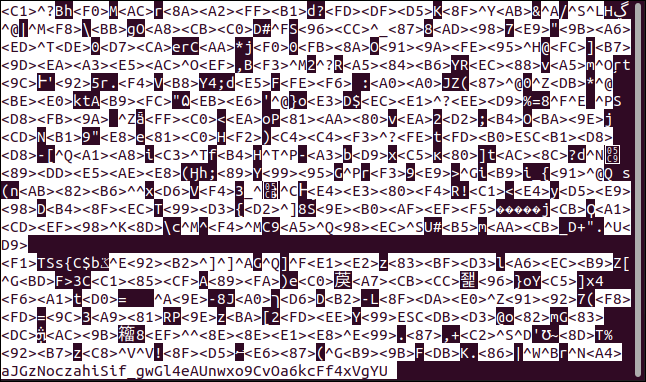

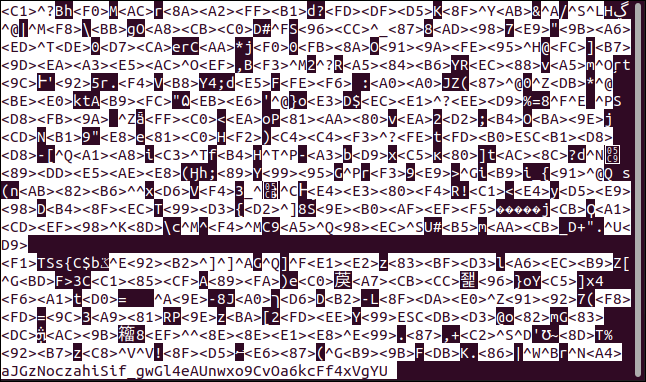

Se tentarmos ver o conteúdo do arquivo criptografado, podemos ver que é verdadeiramente codificado:

menos aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Nosso arquivo de texto simples, mostrado abaixo, agora é tudo menos fácil de decifrar.

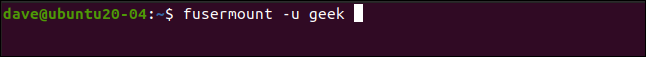

Desmontando o diretório criptografado

Quando você terminar com seu diretório criptografado, você pode desmontá-lo com o fusermount comando. Como parte do pacote FUSE, o seguinte comando desmonta o gocryptfs sistema de arquivos dentro do diretório criptografado do ponto de montagem:

fusermount -u geek

Se você digitar o seguinte para verificar o diretório do ponto de montagem, você verá que ainda está vazio:

ls

Tudo o que você fez é armazenado com segurança no diretório criptografado.

Simples e seguro

Sistemas simples têm a vantagem de serem usados com mais frequência, enquanto processos mais complicados tendem a permanecer no caminho certo. Usando gocryptfs não só é simples, também é seguro. Simplicidade sem segurança não valeria a pena.

Você pode criar quantos diretórios criptografados precisar ou apenas um para armazenar todos os seus dados confidenciais. Além disso, você pode querer criar alguns apelidos para montar e desmontar seu sistema de arquivos criptografados e simplificar ainda mais o procedimento.

RELACIONADO: Como criar aliases e funções de shell no Linux