Google Cloud Platform est un concurrent d'AWS qui rend l'exécution de serveurs virtualisés simple et peu coûteuse. Malheureusement pour les débutants, avoir une approche innovante de la configuration de SSH qui nécessite quelques explications et configuration.

Accès SSH rapide: utiliser la console

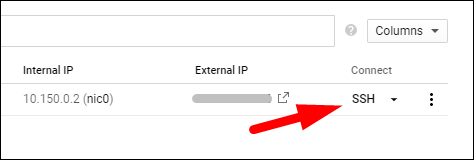

Si vous avez besoin d'un accès rapide, la méthode la plus simple est de cliquer sur “SSH” dans la console GCP Compute Engine. Cela ouvrira une nouvelle fenêtre Chrome qui transférera les clés et vous connectera à l'instance.

Ceci est fourni car la configuration de SSH pour un client tiers est un peu plus complexe que prévu. Pour d'autres fournisseurs de cloud comme AWS, Je sélectionnerais une paire de clés privées, Je téléchargerais cette paire de clés et me connecterais régulièrement à l'instance en utilisant ssh -i keyfile.

Malgré cela, GCP décide de gérer les clés SSH via des rôles et des autorisations IAM. Au lieu de télécharger une clé privée pour l'instance, vous devez fournir votre mot de passe à votre compte utilisateur et fournir votre mot de passe à l'instance à configurer la connexion au système d'exploitation.

Résolument, vous pouvez toujours ajouter manuellement votre clé SSH au authorized_keys déposer, ça résoudra le problème, mais Google a configuré la connexion au système d'exploitation pour une raison, et il est préférable de le gérer de cette façon plutôt que de remplacer manuellement les outils de gestion des clés qu'ils ont définis.

Définir vos propres clés avec la connexion au système d'exploitation

La première étape pour configurer la connexion au système d'exploitation consiste à ajouter vos clés SSH à votre compte utilisateur. Si vous gérez l'accès d'autres personnes, vous pouvez utiliser le API d'annuaire, mais si vous associez votre propre compte, voudra utiliser le gcloud CLI.

Télécharger le programme d'installation et lancez-le. L'installateur ouvrira une nouvelle fenêtre qui vous permettra de vous connecter au compte Google auquel vous souhaitez ajouter les clés. Une fois cela fait, exécutez la commande suivante dans votre terminal pour ajouter ~/.ssh/id_rsa.pub à vos clés de compte:

gcloud compute os-login ssh-keys add

--key-file ~/.ssh/id_rsa.pub

--ttl 0

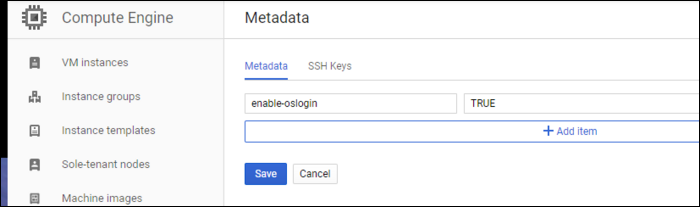

L’ouverture de session du système d’exploitation est désactivée par défaut, vous devrez donc l’activer pour l’ensemble du projet ou pour des instances spécifiques. Au “Métadonnées” dans la console Compute Engine, ajoute une nouvelle paire de clés avec enable-oslogin comme clé et TRUE comme valeur.

Si votre compte est un administrateur IAM, vous devriez maintenant pouvoir vous connecter à n'importe quelle instance avec la connexion au système d'exploitation activée, en utilisant la clé privée que vous avez liée à votre compte.

Malgré cela, si votre compte n'est pas le propriétaire, vous aurez besoin de certaines autorisations IAM activées pour pouvoir accéder à l'instance:

roles/compute.osAdminLogin, qui accorde des autorisations d'administrateur, Oroles/compute.osLogin, qui n'accorde pas d'autorisations d'administrateur.

Vous pouvez déterminer l'une de ces autorisations au niveau de l'instance en utilisant Liaisons de stratégie IAM.

Les nouvelles instances que vous créerez seront automatiquement accessibles via la clé privée liée à votre compte, pas besoin de configuration manuelle. Si vous accordez l'accès à d'autres utilisateurs et devez le révoquer à l'avenir, vous pouvez simplement révoquer vos autorisations IAM, qui résoudra le problème sans nécessiter de rotations de clés.