DNS a été conçu plus que 30 années, quand la sécurité n'était pas un objectif principal d'Internet. Aucune protection supplémentaire, Les attaquants MITM peuvent falsifier les journaux et diriger les utilisateurs vers des sites de phishing. DNSSEC met fin à cela et c'est facile à activer.

Le DNS seul n'est pas sécurisé

Le système DNS n'inclut pas de méthodes intégrées pour vérifier que la solution à la demande n'a pas été falsifiée ou qu'aucune autre partie de la procédure n'a été interrompue par un attaquant. C'est un obstacle car à chaque fois qu'un utilisateur veut se connecter à votre portail web, vous devez effectuer une recherche DNS pour traduire votre nom de domaine en une adresse IP utilisable. Si l'utilisateur se connecte à partir d'un emplacement non sécurisé, comme une cafétéria, les attaquants malveillants sont susceptibles de s'asseoir au milieu et usurper les enregistrements DNS. Cette attaque pourrait leur permettre de rediriger les utilisateurs vers une page malveillante en modifiant l'enregistrement A de l'adresse IP..

Par chance, il y a une solution: DNSSEC, également connu sous le nom d'extensions de sécurité DNS, résoudre ces problèmes. Sécurise les recherches DNS en signant vos enregistrements DNS avec des clés publiques. Avec DNSSEC activé, si l'utilisateur reçoit une réponse malveillante, votre navigateur peut le détecter. Les attaquants ne disposent pas de la clé privée utilisée pour signer des enregistrements légitimes et ne peuvent plus faire passer un faux.

La signature de clé DNSSEC remonte la chaîne. Lorsque vous vous connectez à example.com, votre navigateur se connecte d'abord à la zone racine DNS, administré par l'IANA, plus tard dans le répertoire d'extension (.com, par exemple), ensuite aux serveurs de noms de votre domaine. Lors de la connexion à la zone racine DNS, votre navigateur vérifiera la clé de signature de la zone racine gérée par l'IANA pour vérifier qu'elle est correcte, plus tard le .com clé de signature d'annuaire (signé par la zone racine), par la suite la clé de signature de votre site, qui est signé par lui .com répertoire et ne peut pas être usurpé.

Il est important de noter que dans un avenir proche, ce ne sera pas grand chose. DNS passe au HTTPS, qui vous protégera contre toutes sortes d'attaques MITM, cela rendra DNSSEC inutile et empêchera également les FAI d'espionner votre historique de navigation, ce qui explique pourquoi Comcast se presse contre vous. Malgré cela, comme si, est une fonctionnalité optionnelle dans Chrome et Firefox (avec prise en charge du système d'exploitation bientôt disponible sur Windows), vous voudrez donc toujours activer DNSSEC en attendant.

Comment activer DNSSEC

Si vous exploitez un portail Web, en particulier celui qui gère les données des utilisateurs, vous voudrez activer DNSSEC pour éviter tout vecteur d'attaque DNS. Il n'a aucun inconvénient, sauf si votre fournisseur DNS ne l’offre qu’en tant que fonctionnalité “prime”, comme Godaddy le fait. Dans quel cas, nous vous suggérons de passer à un fournisseur DNS approprié, comme Google DNS, cela ne vous coûtera pas un centime pour la sécurité de base. Vous pouvez lire notre guide pour l'utiliser ici, ou en savoir plus sur transférer votre domaine.

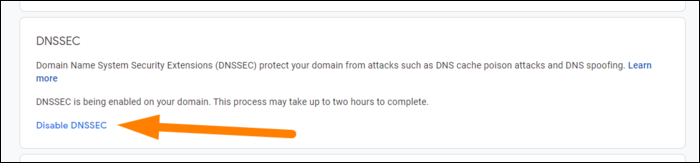

Si vous utilisez Google Domains, la configuration est littéralement juste un bouton, qui se trouve dans la console de domaine à l’adresse “DNS” dans la barre latérale. Marque “Activer DNSSEC”. Cela prendra quelques heures pour compléter et signer toutes les clés requises. Google Domains prend également entièrement en charge DNS sur HTTPS, ainsi les utilisateurs qui l'ont activé seront totalement en sécurité.

Pour Nompas cher, cette option n’est également qu’une option dans “DNS avancé” dans les paramètres du domaine, et c'est totalement gratuit:

Si vous utilisez AWS Route 53, malheureusement il n'est pas compatible avec DNSSEC. C'est un inconvénient nécessaire aux fonctionnalités DNS élastiques qui le rendent excellent en premier lieu.: fonctionnalités telles que les enregistrements d'alias, Équilibrage de charge au niveau DNS, vérifications de l'état et routage basé sur la latence. Parce que l'itinéraire 53 vous ne pouvez pas raisonnablement signer ces enregistrements chaque fois qu'ils changent, DNSSEC n'est pas faisable. Malgré cela, si vous utilisez vos propres serveurs de noms ou un autre fournisseur DNS, il est toujours possible d'activer DNSSEC pour les domaines inscrit en utilisant l'itinéraire 53, mais pas les domaines qui utilisent Route 53 comme service DNS.