Esegui Snort su Linux e proteggi la tua rete con l'analisi del traffico in tempo reale e il rilevamento delle minacce. La sicurezza è tutto e Snort è di classe mondiale. Questo maiale potrebbe salvarti la pancetta.

Cos'è lo sbuffo??

Snort è uno dei più conosciuti e ampiamente utilizzati. sistemi di rilevamento delle intrusioni di rete (NIDO). È stato chiamato uno dei i più grandi progetti open source di tutti i tempi. Originariamente sviluppato da Sourcefire, è stato mantenuto da di Cisco Gruppo di ricerca e intelligence sulla sicurezza di Talos dato che Cisco ha acquisito Sourcefire in 2013.

Snort analizza il traffico di rete in tempo reale e segnala qualsiasi attività sospetta. In particolare, cerca tutto ciò che può indicare tentativi di accesso non autorizzato e altri attacchi di rete. Un set completo di regole definire quale account come “sospettoso” e cosa dovrebbe fare Snort se viene attivata una regola.

Allo stesso modo in cui i pacchetti antivirus e antimalware si concentrano su definizioni aggiornate delle firme dei virus per poterti identificare e proteggerti dalle minacce più recenti, Le regole di Snort vengono aggiornate e riemesse spesso, quindi Snort funziona sempre in modo ottimale. efficacia.

Le regole di Snort

esistere tre serie di regole:

- Regole comunitarie: Questi sono set di regole di accesso gratuito, creato dalla comunità di utenti di Snort.

- Regole registrate: Talos fornisce questi set di regole. Sono anche disponibili gratuitamente, ma devi registrarti per ottenerli. La registrazione è gratuita e richiede solo un momento. Riceverai uno staff codice oink cosa includere nella richiesta di download.

- Regole di abbonamento: Queste sono le stesse regole delle regole registrate. Nonostante questo, gli abbonati ricevono le regole circa un mese prima che vengano rilasciate come set di regole gratuite per gli utenti registrati. Al momento della stesura di questo documento, abbonamenti di 12 i mesi iniziano in USD $ 29 per uso personale e USD $ 399 per uso commerciale.

Installazione a sbuffo

In un momento, l'installazione di Snort è stata una lunga procedura manuale. Non è stato difficile, ma i passaggi erano tanti ed era facile perderne uno. Le principali distribuzioni Linux hanno semplificato le cose rendendo Snort disponibile nei loro repository software.

Le versioni nei repository a volte sono in ritardo rispetto all'ultima versione abilitata sul portale web Snort. Se desideri, può scaricare e installa dalla sorgente. Finché ho l'ultima regole, non importa se il tuo sbuffo non è l'ultimo e il più grande, basta che non sia vecchio.

Per indagare su questo post, installiamo Snort in Ubuntu 20.04, Fedora 32 e Manjaro 20.0.1.

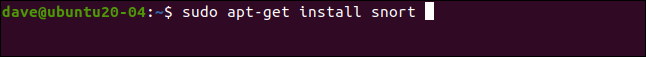

Per installare Snort su Ubuntu, usa questo comando:

sudo apt-get install snort

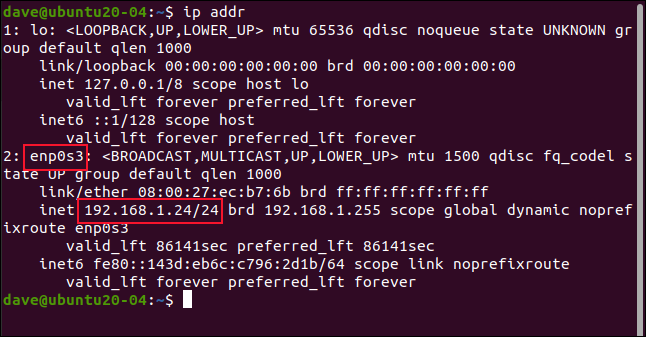

Con l'avanzare dell'installazione, ti verranno fatte un paio di domande. Puoi trovare le risposte a queste usando il ip addr comando prima di avviare l'installazione, o in una finestra terminale separata.

ip addr

Prendi nota del nome della tua interfaccia di rete. Su questo computer di ricerca, è enp0s3.

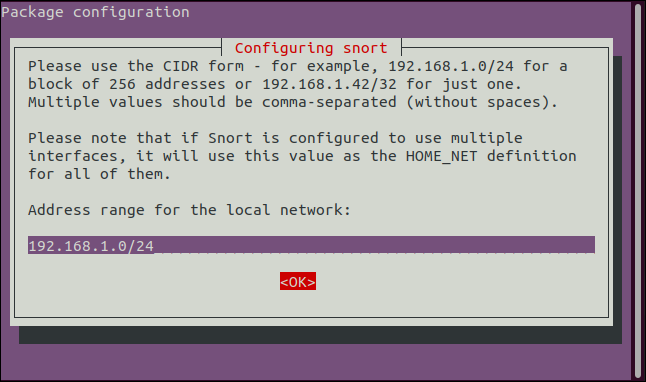

Allo stesso tempo, guardati indirizzo IP. Questo computer ha un indirizzo IP di 192.168.1.24. L'extra “/24” è itinerario tra le pause (CIDR) notazione. Questo ci dice l'intervallo di indirizzi della rete. Significa che questa rete ha una subnet mask di 255.255.255.0, che ha tre serie iniziali di otto bit (e 3 X 8 = 24). Non devi preoccuparti troppo ecco perché, basta registrare qualunque cosa il tuo indirizzo IP includa la notazione CIDR. Devi fornire questo come risposta a una delle domande, con l'ultimo ottetto dell'indirizzo IP cambiato a zero. Nel nostro esempio, questo è 192.168.1.0/24.

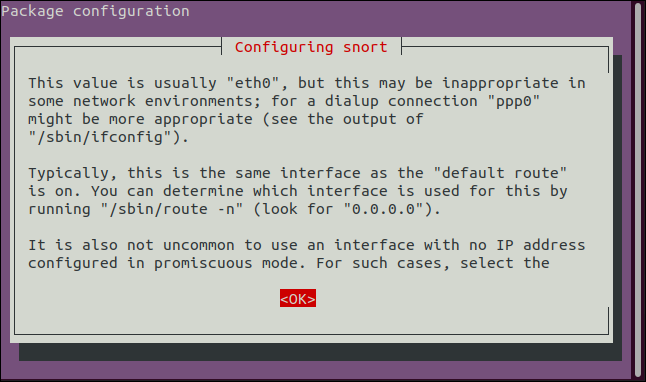

premere “tab” per evidenziare il pulsante “Accettare” e premi “Per entrare”.

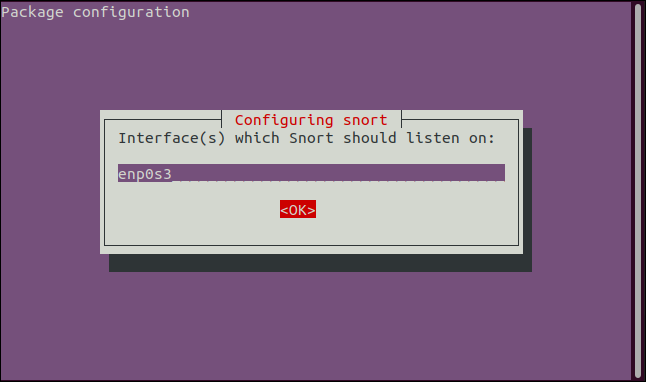

Digitare il nome dell'interfaccia di rete e premere “tab” per evidenziare il pulsante “Accettare”, e premi “Per entrare”.

Inserisci l'intervallo di indirizzi di rete in formato CIDR, premere “tab” per evidenziare il pulsante “Accettare” e premi “Per entrare”.

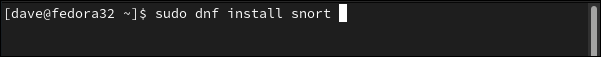

Per installare Snort su Fedora, devi usare due comandi:

rpm -Uvh https://forensics.cert.org/cert-forensics-tools-release-32.rpm

sudo dnf install snort

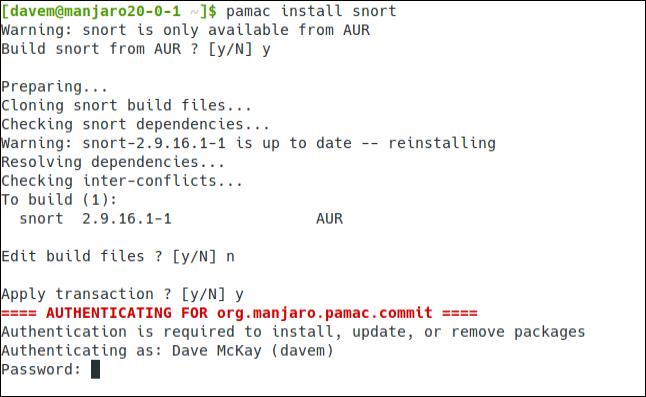

A Manjaro, il comando di cui abbiamo bisogno non è il solito pacman, è pamac. E non abbiamo bisogno di usare sudo:

pamac install snort

Quando ti viene chiesto se vuoi creare Snort da AUR (Arch. Archivio utente) premere “E” e premi “accedere”. Non vogliamo modificare i file di build, quindi rispondi a quella domanda premendo “n” e pressatura “accedere”. premere “E” e premi “accedere” Quando viene richiesto di applicare la transazione.

Ti verrà chiesta la password.

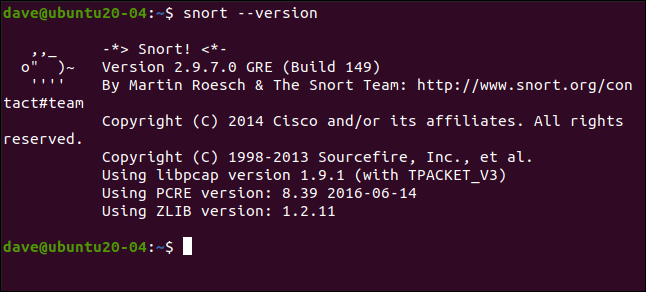

Le versioni di Snort installate erano:

- Ubuntu: 2.9.7.0

- Fedora: 2.9.16.1

- Manjaro: 2.9.16.1

Puoi controllare la tua versione usando:

sniffa --versione

Impostazioni sbuffo

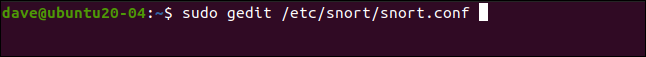

Alcuni passaggi devono essere completati prima di poter eseguire Snort. Dobbiamo modificare il file “snort.conf”.

sudo gedit /etc/snort/snort.conf

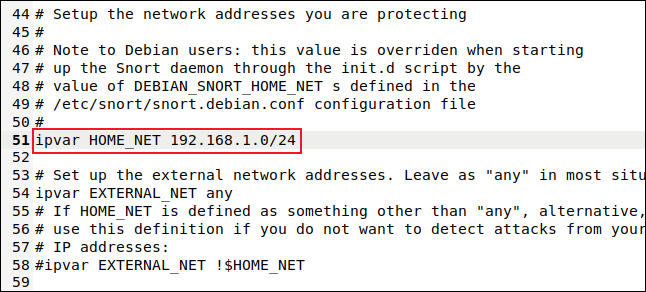

Trova la riga che dice “ipvar HOME_NET any"E modificalo per sostituire "qualsiasi" con l'intervallo di indirizzi di notazione CIDR della tua rete.

Salvare le modifiche e chiudere il file.

Aggiornamento delle regole di Snort

Per garantire che la tua copia di Snort offra il massimo livello di protezione, Aggiornare le regole alla versione più recente. Ciò garantisce che Snort abbia accesso all'ultimo set di definizioni di attacco e azioni di protezione..

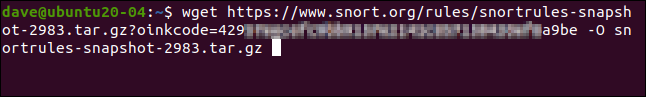

Se ti sei registrato e hai ottenuto il tuo codice oink, puoi usare il seguente comando per scaricare il set di regole per gli utenti registrati. lo sbuffo pagina di download elenca i set di regole disponibili, compreso il set di regole comunitarie per le quali non è richiesta la registrazione.

Scarica il set di regole per la versione di Snort che hai installato. Stiamo scaricando la versione 2.9.8.3, qual è il più vicino alla versione 2.9.7.0 da Snort che era nel repository di Ubuntu.

wget https://www.snort.org/rules/snortrules-snapshot-2983.tar.gz?oinkcode=<il tuo codice oink va qui> -O snortrules-snapshot-2983.tar.gz

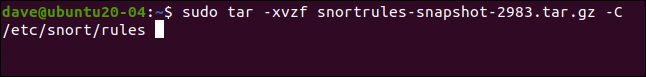

Una volta completato il download, usa questo comando per estrarre le regole e installarle nella directory “/ etc / sbuffare / regole".

sudo tar -xvzf snortrules-snapshot-2983.tar.gc -C /etc/snort/rules

Modo promiscuo

Le schede di interfaccia di rete generalmente ignorano il traffico non destinato al loro indirizzo IP. Vogliamo che Snort rilevi il traffico di rete sospetto diretto a qualsiasi dispositivo sulla rete, non solo il traffico di rete che viene inviato al computer su cui è installato Snort.

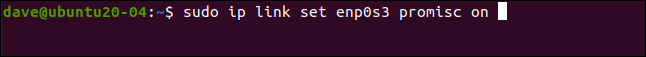

Affinché l'interfaccia di rete del computer Snort ascolti tutto il traffico di rete, dobbiamo configurarlo in modalità promiscua. Il seguente comando renderà l'interfaccia di rete enp0s3 operare in modalità promiscua. Sostituire enp0s3 con il nome dell'interfaccia di rete che stai utilizzando sul tuo computer.

sudo ip link set enp0s3 promisc on

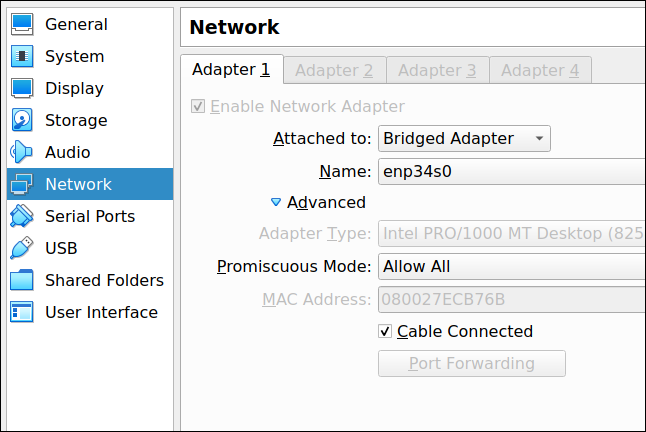

Se si esegue Snort in una macchina virtuale, Ricordarsi inoltre di regolare le impostazioni dell'hypervisor per la scheda di rete virtuale utilizzata dalla macchina virtuale. Come esempio, in VirtualBox, dovresti andare a Settings > Network > Advanced e modificare il menu a discesa “Modo promiscuo” un “Consenti tutto”.

IMPARENTATO: Come usare il comando ip su Linux

Running Snort

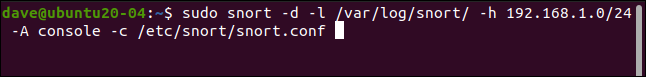

Ora puoi avviare Snort. Il formato del comando è:

sudo snort -d -l /var/log/snort/ -h 192.168.1.0/24 -Una console -c /etc/snort/snort.conf

Sostituire l'intervallo IP di rete anziché l'intervallo 192.168.1.0/24.

Le alternative della riga di comando utilizzate in questo comando sono:

- -D: Filtra i pacchetti a livello di applicazione.

- -io / dove / tronco d'albero / sbuffare /: Imposta la directory di registro.

- -h 192.168.1.0/24: In questo modo la rete domestica non viene configurata, configurato nel file “snort.conf”. Con questo valore impostato sullo stesso valore della rete domestica, I registri sono strutturati in modo che il contenuto dei computer remoti sospetti venga registrato in directory con il nome di ogni computer remoto.

- -Una console: Inviare avvisi alla finestra della console.

- -c /etc/snort/snort.conf: Indica il file di configurazione Snort da utilizzare.

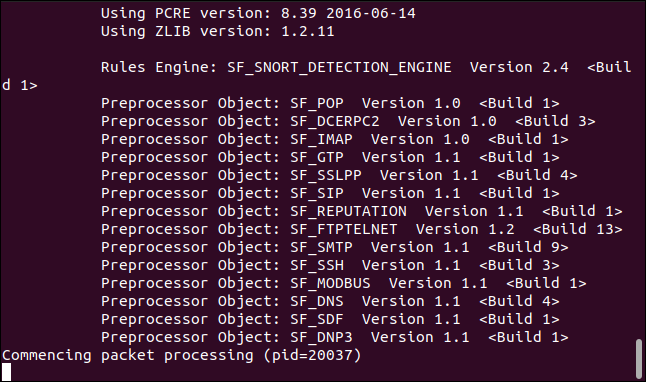

Snort sposta un gran numero di risultati nella finestra del terminale, successivamente entra nella sua modalità di monitoraggio e analisi. A meno che non si rilevino attività sospette, Non verranno visualizzati più risultati sullo schermo.

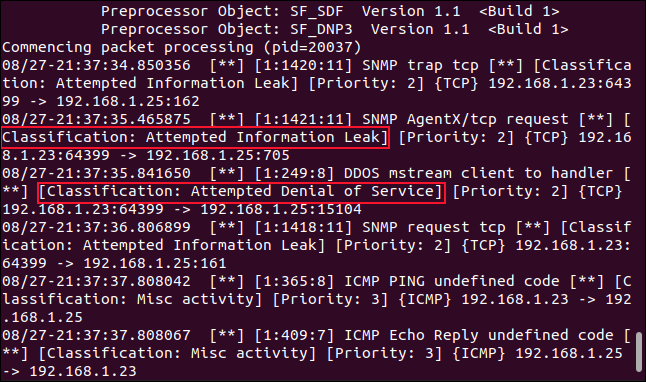

Da un altro computer, abbiamo iniziato a generare attività dannose che erano dirette direttamente al nostro computer di prova, Snort stava correndo.

Snort identifica il traffico di rete come potenzialmente dannoso, invia avvisi alla finestra della console e scrive voci nei registri.

Attacchi classificati come “Fughe di informazioni” indicare che è stato effettuato un tentativo di interrogare il tuo computer per ottenere informazioni che potrebbero aiutare un utente malintenzionato. Questo probabilmente indica che qualcuno sta effettuando un check-in sul tuo sistema.

Attacchi classificati come attacchi di “Negazione del servizio” indicare un tentativo di inondare il computer di traffico di rete fasullo. L'attacco cerca di sopraffare il tuo computer al punto che non può continuare a fornire i suoi servizi.

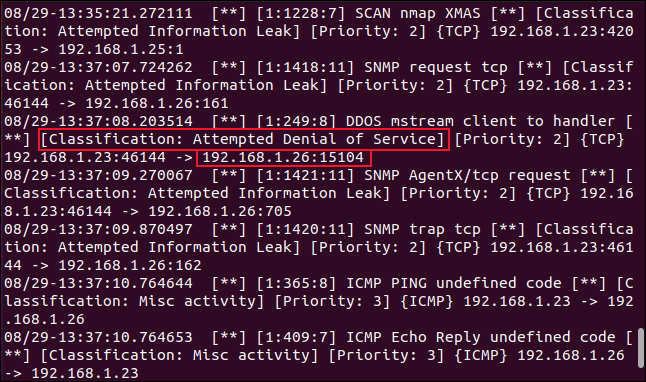

Per verificare che la modalità promiscua funzioni correttamente e stiamo salvaguardando l'intera gamma di indirizzi di rete, avvieremo del traffico dannoso su un altro computer e vedremo se Snort lo rileva.

L'attività viene rilevata e segnalata, e possiamo vedere che questo attacco è stato diretto contro un computer diverso con un indirizzo IP di 192.168.1.26. Snort sta monitorando l'intero intervallo di indirizzi di questa rete.

Prossimi passi

Per tenere il tuo orologio, Snort ha bisogno di regole aggiornate. Puoi scrivere un piccolo script e inserire i comandi per scaricare e installare le regole al suo interno, e determinare a cron lavoro per automatizzare il processo chiamando periodicamente lo script. il Carne di maiale script è uno script pronto all'uso progettato per fare esattamente questo se non hai voglia di scrivere il tuo.

Snort non ha un'interfaccia utente grafica o front-end. I progetti di terze parti ne hanno creati diversi e potresti voler indagare su alcuni di essi, Che cosa Snorby e squil.