Si realiza una auditoría de seguridad en su computadora Linux con Lynis, se asegurará de que su máquina esté lo más protegida factible. La seguridad lo es todo para los dispositivos conectados a Internet, por lo tanto aquí le mostramos cómo asegurarse de que los suyos estén bloqueados de forma segura.

¿Qué tan segura es su computadora con Linux?

Lynis realiza un conjunto de pruebas automatizadas que inspeccionan a fondo muchos componentes del sistema y configuraciones de su sistema operativo Linux. Presenta sus hallazgos en un código de colores. ASCII reporte como una lista de advertencias, sugerencias y acciones graduadas que se deben tomar.

La ciberseguridad es un acto de equilibrio. La paranoia absoluta no es útil para nadie, entonces, ¿qué tan preocupado debería estar? Si solo visita sitios web de buena estatus, no abre archivos adjuntos ni sigue links en correos electrónicos no solicitados, y utiliza contraseñas diferentes y sólidas para todos los sistemas en los que inicia sesión, ¿qué peligro sigue existiendo? ¿Especialmente cuando usas Linux?

Abordémoslos al revés. Linux no es inmune al malware. En realidad, la primera gusano informático fue diseñado para apuntar a computadoras Unix en 1988. Rootkits fueron nombrados por el superusuario de Unix (root) y la colección de software (kits) con los que se instalan para evadir la detección. Esto le da al superusuario acceso al actor de la amenaza (dicho de otra forma, el malo).

¿Por qué llevan el nombre de root? Debido a que el primer rootkit se lanzó en 1990 y estaba dirigido a Microsistemas solares ejecutando el SunOS Unix.

Entonces, el malware comenzó en Unix. Saltó la valla cuando Windows despegó y acaparó el centro de atención. Pero ahora que Linux dirige el mundo, ha vuelto. Los sistemas operativos Linux y similares a Unix, como macOS, están recibiendo toda la atención de los actores de amenazas.

¿Qué peligro queda si eres cuidadoso, sensato y atento cuando usas tu computadora? La solución es larga y detallada. Para condensarlo un poco, los ciberataques son muchos y variados. Son capaces de hacer cosas que, hace poco, se consideraban imposibles.

Rootkits, como Ryuk, puede infectar las computadoras cuando están apagadas al comprometer la activación de la LAN funciones de seguimiento. Código de prueba de concepto además se ha desarrollado. Un «ataque» exitoso fue demostrado por investigadores en Universidad Ben-Gurion del Negev que permitiría a los actores de amenazas exfiltrar datos de un computadora con espacio de aire.

Es imposible predecir de qué serán capaces las ciberamenazas en el futuro. A pesar de esto, entendemos qué puntos de las defensas de una computadora son vulnerables. Sin tener en cuenta la naturaleza de los ataques presentes o futuros, solo tiene sentido cerrar esas brechas por adelantado.

Del número total de ataques cibernéticos, solo un pequeño porcentaje se dirige conscientemente a instituciones o individuos específicos. La mayoría de las amenazas son indiscriminadas debido a que al malware no le importa quién es usted. El escaneo automatizado de puertos y otras técnicas solo buscan sistemas vulnerables y los atacan. Te nominas a ti mismo como víctima por ser vulnerable.

Y ahí es donde entra Lynis.

Instalación de Lynis

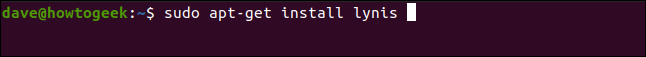

Para instalar Lynis en Ubuntu, ejecute el siguiente comando:

sudo apt-get install lynis

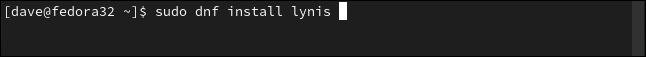

En Fedora, escriba:

sudo dnf install lynis

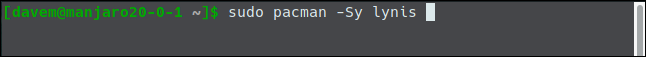

En Manjaro, usas pacman:

sudo pacman -Sy lynis

Realización de una auditoría

Lynis está basado en terminales, por lo que no hay GUI. Para iniciar una auditoría, abra una ventana de terminal. Haga clic y arrástrelo hasta el borde de su monitor para que se ajuste a su altura máxima o estírelo lo más alto factible. Hay una gran cantidad de resultados de Lynis, por lo que cuanto más alta sea la ventana de la terminal, más fácil será revisarla.

Además es más conveniente si abre una ventana de terminal específicamente para Lynis. Se desplazará mucho hacia arriba y hacia abajo, por lo que no tener que lidiar con el desorden de los comandos anteriores facilitará la navegación por la salida de Lynis.

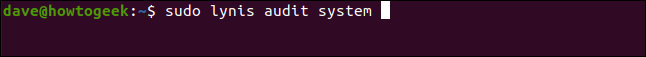

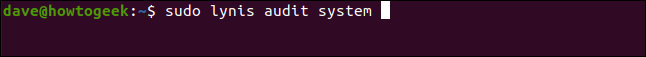

Para comenzar la auditoría, escriba este comando refrescante y sencillo:

sudo lynis audit system

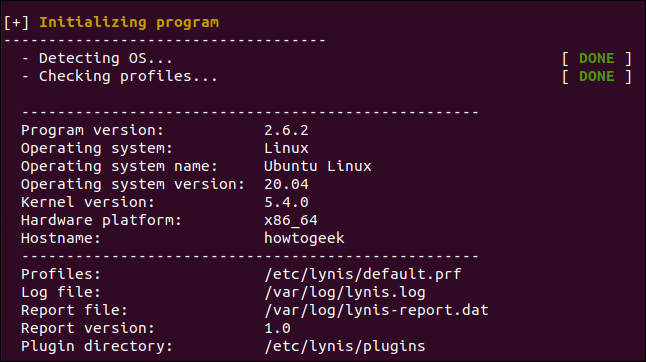

Los nombres de las categorías, los títulos de las pruebas y los resultados se desplazarán en la ventana del terminal a medida que se complete cada categoría de pruebas. Una auditoría solo toma unos minutos como máximo. Cuando haya terminado, volverá a la línea de comandos. Para revisar los hallazgos, simplemente desplácese por la ventana de la terminal.

La primera sección de la auditoría detecta la versión de Linux, la versión del kernel y otros detalles del sistema.

Las áreas que deben examinarse están resaltadas en ámbar (sugerencias) y en rojo (advertencias que deben abordarse).

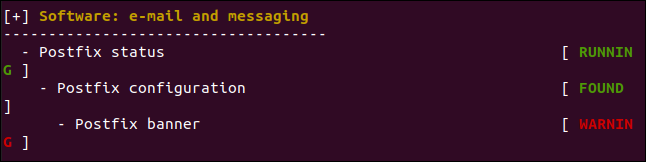

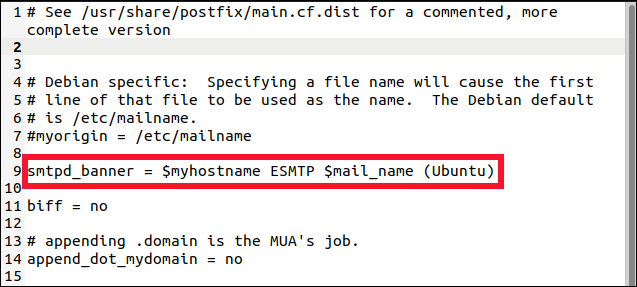

A continuación se muestra un ejemplo de una advertencia. Lynis ha analizado los postfix configuración del servidor de correo y marcó algo relacionado con el banner. Podemos obtener más detalles de lo que encontró exactamente y por qué podría ser un obstáculo más adelante.

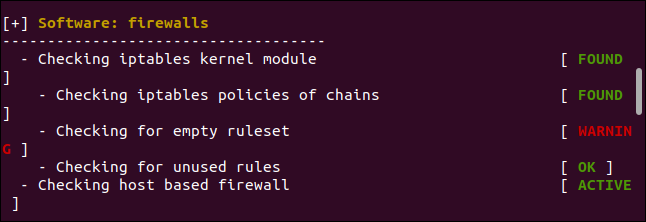

A continuación, Lynis nos advierte que el firewall no está configurado en la máquina virtual Ubuntu que estamos usando.

Desplácese por sus resultados para ver qué marcó Lynis. En la parte inferior del reporte de auditoría, verá una pantalla de resumen.

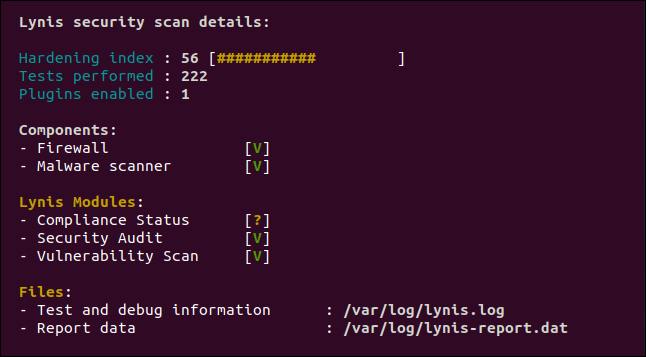

El «Índice de endurecimiento» es la puntuación de su examen. Obtuvimos 56 de 100, lo cual no es genial. Se realizaron 222 pruebas y se habilitó un complemento de Lynis. Si va al complemento Lynis Community Edition página de descarga y suscríbase al boletín, obtendrá links a más complementos.

Hay muchos complementos, incluidos algunos para auditar según los estándares, como GDPR, ISO27001, y PCI-DSS.

Una V verde representa una marca de verificación. Además puede ver signos de interrogación de color ámbar y X rojas.

Tenemos marcas de verificación verdes debido a que tenemos un firewall y un escáner de malware. Para propósitos de prueba, además instalamos rkhunter, un detector de rootkit, para ver si Lynis lo descubriría. Como puede ver arriba, lo hizo; tenemos una marca de verificación verde junto a «Malware Scanner».

Se desconoce el estado de cumplimiento debido a que la auditoría no utilizó un complemento de cumplimiento. En esta prueba se utilizaron los módulos de seguridad y vulnerabilidad.

Se generan dos archivos: un archivo de registro y un archivo de datos. El archivo de datos, ubicado en «/var/log/lynis-report.dat», es el que nos interesa. Contendrá una copia de los resultados (sin resaltar el color) que podemos ver en la ventana del terminal . Estos son útiles para ver cómo su índice de endurecimiento mejora con el tiempo.

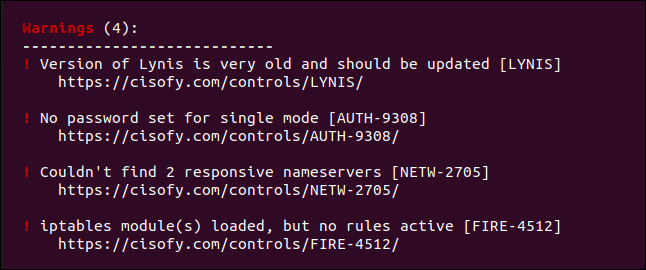

Si se desplaza hacia atrás en la ventana del terminal, verá una lista de sugerencias y otra de advertencias. Las advertencias son los ítems «costosos», por lo tanto los veremos.

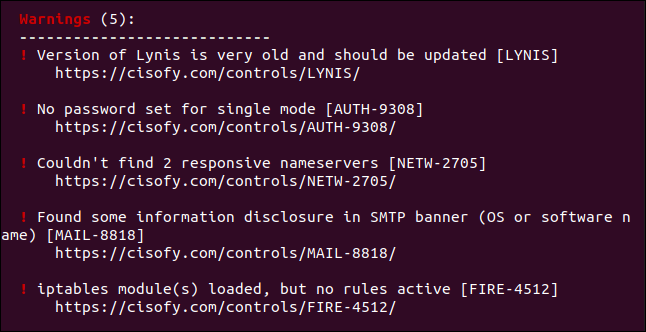

Estas son las cinco advertencias:

- «La versión de Lynis es muy antigua y debería actualizarse»: Esta es en realidad la versión más nueva de Lynis en los repositorios de Ubuntu. Aún cuando solo tiene 4 meses, Lynis lo considera muy antiguo. Las versiones de los paquetes Manjaro y Fedora eran más recientes. Siempre es probable que las actualizaciones en los administradores de paquetes se retrasen un poco. Si verdaderamente desea la última versión, puede clonar el proyecto desde GitHub y mantenlo sincronizado.

- «Sin contraseña establecida para el modo único»: Único es un modo de recuperación y mantenimiento en el que solo está operativo el usuario root. No se establece ninguna contraseña para este modo de forma predeterminada.

- «No se pudieron hallar 2 servidores de nombres receptivos»: Lynis intentó comunicarse con dos servidores DNS, pero no tuvo éxito. Esta es una advertencia de que si el servidor DNS actual falla, no habrá transferencia automática a otro.

- «Encontré divulgación de información en el banner SMTP»: La divulgación de información ocurre cuando las aplicaciones o los equipos de red revelan su marca y número de modelo (u otra información) en respuestas estándar. Esto puede otorgar a los actores de amenazas o al malware automatizado información sobre los tipos de vulnerabilidad que deben buscarse. Una vez que hayan identificado el software o el dispositivo al que se han conectado, una simple búsqueda encontrará las vulnerabilidades que pueden intentar explotar.

- «Módulo (s) de iptables cargado, pero no hay reglas activas»: El firewall de Linux está en funcionamiento, pero no hay reglas establecidas para esto.

Eliminar advertencias

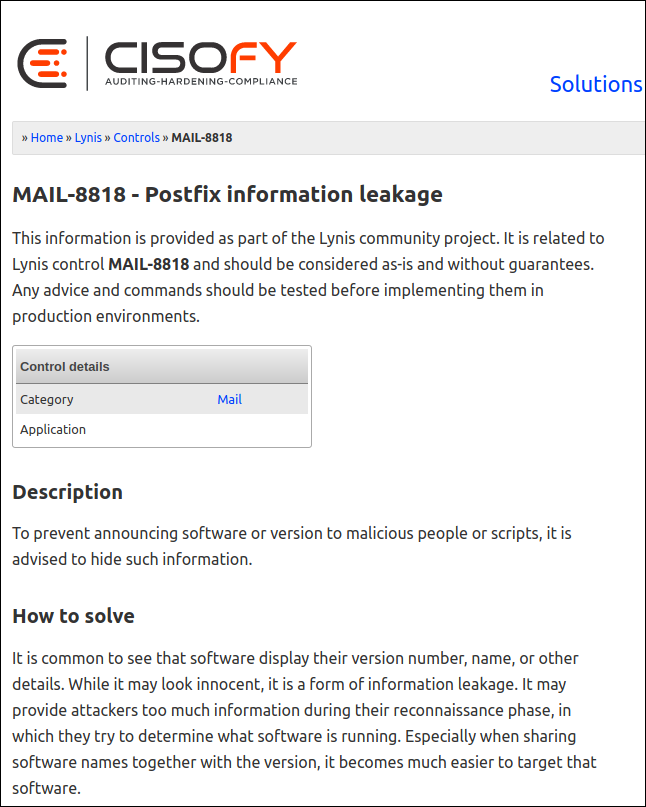

Cada advertencia tiene un link a una página web que describe el problema y lo que puede hacer para solucionarlo. Simplemente coloque el puntero del mouse sobre uno de los links, después presione Ctrl y haga clic en él. Su navegador predeterminado se abrirá en la página web para ese mensaje o advertencia.

La página a continuación se abrió para nosotros cuando pulsamos Ctrl + clic en el link de la cuarta advertencia que cubrimos en la sección anterior.

Puede revisar cada uno de estos y elegir qué advertencias abordar.

La página web anterior explica que el fragmento de información predeterminado (el «banner») enviado a un sistema remoto cuando se conecta al servidor de correo postfix configurado en nuestra computadora Ubuntu es demasiado detallado. No hay ningún beneficio en ofrecer demasiada información; en realidad, a menudo se utiliza en su contra.

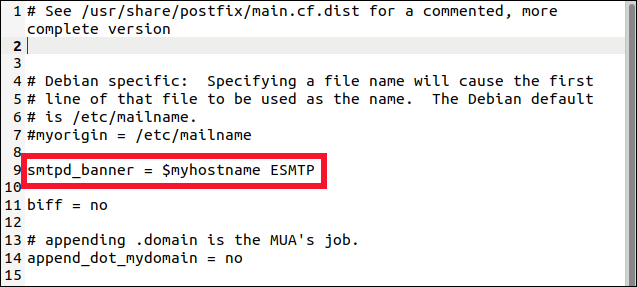

La página web además nos dice que el banner reside en «/etc/postfix/main.cf». Nos advierte que debe recortarse para que solo muestre «$ myhostname ESMTP».

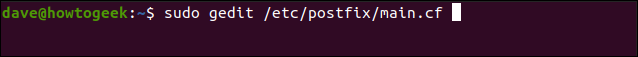

Escribimos lo siguiente para editar el archivo como recomienda Lynis:

sudo gedit /etc/postfix/main.cf

Localizamos en el archivo la línea que establece el banner.

Lo editamos para mostrar solo el texto recomendado por Lynis.

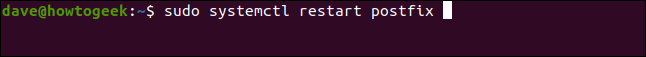

Guardamos nuestros cambios y cerramos gedit. Ahora necesitamos reiniciar el postfix servidor de correo para que los cambios surtan efecto:

sudo systemctl restart postfix

Ahora, ejecutemos Lynis una vez más y veamos si nuestros cambios han tenido efecto.

La sección «Advertencias» ahora solo muestra cuatro. El que se refiere a postfix se ha ido.

¡Uno menos, y solo cuatro advertencias más y 50 sugerencias para completar!

¿Qué tan lejos debes ir?

Si nunca ha reforzado el sistema en su computadora, es probable que tenga aproximadamente la misma cantidad de advertencias y sugerencias. Debe revisarlos todos y, guiado por las páginas web de Lynis para cada uno, hacer una elección sobre si debe abordarlo.

El método del libro de texto, decididamente, sería tratar de borrarlos todos. A pesar de esto, eso podría ser más fácil decirlo que hacerlo. Al mismo tiempo, algunas de las sugerencias pueden ser excesivas para la computadora doméstica promedio.

¿Lista negra de los controladores del kernel USB para deshabilitar el acceso USB cuando no lo está usando? Para una computadora de misión crítica que proporciona un servicio comercial sensible, esto puede ser necesario. ¿Pero para una PC doméstica con Ubuntu? Probablemente no.